–§–æ—Ä—É–º –Ý–∞–¥–∏–æ–ö–æ—Ç • –ü—Ä–æ—Å–º–æ—Ç—Ä —Ç–µ–º—ã - –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–°–æ–æ–±—â–µ–Ω–∏—è –±–µ–∑ –æ—Ç–≤–µ—Ç–æ–≤ | –ê–∫—Ç–∏–≤–Ω—ã–µ —Ç–µ–º—ã

–°—Ç—Ä–∞–Ω–∏—Ü–∞ 4 –∏–∑ 7

[ –°–æ–æ–±—â–µ–Ω–∏–π: 132 ]

, , , , , ,

–ê–≤—Ç–æ—Ä

–°–æ–æ–±—â–µ–Ω–∏–µ

maddogmaycry

–ó–∞–≥–æ–ª–æ–≤–æ–∫ —Å–æ–æ–±—â–µ–Ω–∏—è: Re: –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–î–æ–±–∞–≤–ª–µ–Ω–æ: –í—Å –æ–∫—Ç 08, 2017 20:11:07

–ö–∞—Ä–º–∞: 2

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏–π: 6

–ó–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω: –ß—Ç —Å–µ–Ω 07, 2017 20:05:06–°–æ–æ–±—â–µ–Ω–∏–π: 68

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏—è: 3

–¢–∞–∫, –≤ –æ–±—â–µ–º —Ç—Ä–µ–±—É–µ—Ç—Å—è —Å–æ–±—Ä–∞—Ç—å –º–Ω–æ–≥–æ –∏–Ω—Ñ–æ—Ä–º–∞—Ü–∏–∏ –ø—Ä–µ–∂–¥–µ —á–µ–º —è –æ–ø—É–±–ª–∏–∫—É—é —Ä–∞–±–æ—Ç—É —Å –∞–≤—Ç–æ—Ä–∏–∑–∞—Ü–∏–µ–π.

–ú–µ—Ö–∞–Ω–∏–∑–º –Ω–µ –æ—á–µ–Ω—å –ø—Ä–æ—Å—Ç–æ–π. –ï—Å–ª–∏ —É –∫–æ–≥–æ —á—Ç–æ –µ—Å—Ç—å —Ü–µ–Ω–Ω–æ–µ –ø–æ —ç—Ç–æ–π —Ç–µ–º–µ —Å–∫–∞–∑–∞—Ç—å - –ø–∏—à–∏—Ç–µ.

–¢–∞–∫, –Ω–∞—á–Ω–µ–º —Å —Ç–µ–æ—Ä–∏–∏ –∏ —Å—Å—ã–ª–æ–∫ –∫–æ—Ç–æ—Ä—ã–µ –±—É–¥—É—Ç –ø–æ–º–æ–≥–∞—Ç—å –≤ —Ä–∞–±–æ—Ç–µ.

http://docs.cntd.ru/document/1200108880 —á–∏—Ç–∞–µ–º:

–ò–°–û/–ú–≠–ö 7816-4 - –æ–ø—Ä–µ–¥–µ–ª—è–µ—Ç –æ—Ä–≥–∞–Ω–∏–∑–∞—Ü–∏—é, –∑–∞—â–∏—Ç—É –∏ –∫–æ–º–∞–Ω–¥—ã –¥–ª—è –æ–±–º–µ–Ω–∞ –∏–Ω—Ñ–æ—Ä–º–∞—Ü–∏–µ–π; http://docs.cntd.ru/document/1200110393 -> 090A090001030100 [Calculate CRC]

-> A2A1 [GET CRC]

<- D0E3

-> 09

0A 090009D009E3010C0D80 [Send] - –ö–æ–º–∞–Ω–¥–∞ –∞–≤—Ç–æ—Ä–∏–∑–∞—Ü–∏–∏ 2kDES (—É–ª—é—á –ø–æ —É–º–æ–ª—á–∞–Ω–∏—é 8x00 –≤—Ä–æ–¥–µ –∫–∞–∫)

-> 898989898989898989898989898989 [Read]

<-

0A 00 67 00 F3 A2 0A 00 - –ö–æ–º–∞–Ω–¥–∞ –≤–µ—Ä–Ω–∞. –ö–æ–¥ 00.

67 00 - –û—Ç–∫—Ä—ã–≤–∞–µ–º –≤—ã—à–µ–ø—Ä–∏–≤–µ–¥–µ–Ω–Ω—ã–π –ì–û–°–¢ –∏ —Å–º–æ—Ç—Ä–∏–º —á—Ç–æ –æ–∑–Ω–∞—á–∞–µ—Ç –æ—Ç–≤–µ—Ç.

–Ý–∏—Å—É–Ω–æ–∫ 1 - –°—Ç—Ä—É–∫—Ç—É—Ä–Ω–∞—è —Å—Ö–µ–º–∞ –∑–Ω–∞—á–µ–Ω–∏–π SW1-SW2

–û—à–∏–±–∫–∞ –∫–æ–Ω—Ç—Ä–æ–ª—è: 6700 = –ù–µ–≤–µ—Ä–Ω–æ —É–∫–∞–∑–∞–Ω–Ω–∞—è –¥–ª–∏–Ω–∞ (–Ω–µ—Ç –¥–∞–ª—å–Ω–µ–π—à–µ–≥–æ —É—Ç–æ—á–Ω–µ–Ω–∏—è).

F3 A2 - CRC.

–ß—Ç–æ –ø—Ä–æ–∏—Å—Ö–æ–¥–∏—Ç.

–ö–æ–º–∞–Ω–¥–∞ 0A = –ê–≤—Ç–æ—Ä–∏–∑–æ–≤–∞—Ç—å—Å—è —á–µ—Ä–µ–∑ –∫–ª—é—á 2kDES (–æ–Ω –ø–æ —É–º–æ–ª—á–∞–Ω–∏—é)

–û—Ç–≤–µ—Ç - –Ω–µ–≤–µ—Ä–Ω–æ —É–∫–∞–∑–∞–Ω–Ω–∞ –¥–ª–∏–Ω–∞. –í–µ—Ä–æ—è—Ç–Ω–æ –¥–ª–∏–Ω–∞ –∫–ª—é—á–∞.

–ü–æ–∫–∞ –µ—â–µ –Ω–µ –≤—å–µ—Ö–∞–ª.

–ï—Å—Ç—å example

--> 60

<-- af 04 01 01 00 02 18 05

--> af

<-- af 04 01 01 00 06 18 05

--> af

<-- 00 XX XX XX XX XX XX XX ZZ ZZ ZZ ZZ ZZ 05 06

60 - GetVersion.

AF - –õ–∏—Å—Ç–∞–µ–º.

–¢–∞–∫ –≤–æ—Ç, —É –º–µ–Ω—è –Ω–∞ –¥–∞–Ω–Ω—É—é –∫–æ–º–∞–Ω–¥—É –∫–∞—Ä—Ç–∞ –Ω–µ —Ä–µ–∞–≥–∏—Ä—É–µ—Ç.

–ö–æ–Ω–µ—á–Ω–æ –∂–µ –æ—à–∏–±–∫–∞ —Å –º–æ–µ–π —Å—Ç–æ—Ä–æ–Ω—ã, —Ç–∞–∫ –∫–∞–∫ —Å—Ç–∞–Ω–¥–∞—Ä—Ç —è–≤–Ω–æ –æ–ø–∏—Å—ã–≤–∞–µ—Ç —Ñ–æ—Ä–º–∏—Ä–æ–≤–∞–Ω–∏–µ –∑–∞–≥–æ–ª–æ–≤–∫–∞ –∏ —Ç–µ–ª–∞ –∫–æ–º–∞–Ω–¥—ã. –ï—Å—Ç—å —Å—Ç—Ä–æ–≥–∏–µ –ø—Ä–∞–≤–∏–ª–∞, –Ω–æ —è –ø–æ–∫–∞ –Ω–µ –≤ —Ç–µ–º–µ –∫–∞–∫ –∏—Ö –≤—ã–ø–æ–ª–Ω—è—Ç—å.

–í–µ—Ä–Ω—É—Ç—å—Å—è –Ω–∞–≤–µ—Ä—Ö

–Ý–µ–∫–ª–∞–º–∞

maddogmaycry

–ó–∞–≥–æ–ª–æ–≤–æ–∫ —Å–æ–æ–±—â–µ–Ω–∏—è: Re: –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–î–æ–±–∞–≤–ª–µ–Ω–æ: –ü–Ω –æ–∫—Ç 09, 2017 20:26:15

–ö–∞—Ä–º–∞: 2

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏–π: 6

–ó–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω: –ß—Ç —Å–µ–Ω 07, 2017 20:05:06–°–æ–æ–±—â–µ–Ω–∏–π: 68

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏—è: 0

–¢–∞–∫, –Ω—É —á—Ç–æ, –Ω–∞—á–Ω–µ–º –≤—ã—è—Å–Ω—è—Ç—å —á—Ç–æ –¥–µ–ª–∞—é –Ω–µ —Ç–∞–∫.

–í–µ—Ä–Ω—É—Ç—å—Å—è –Ω–∞–≤–µ—Ä—Ö

–Ý–µ–∫–ª–∞–º–∞

-=Vovka=-

–ó–∞–≥–æ–ª–æ–≤–æ–∫ —Å–æ–æ–±—â–µ–Ω–∏—è: Re: –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–î–æ–±–∞–≤–ª–µ–Ω–æ: –í—Ç –æ–∫—Ç 10, 2017 06:30:10

–ö–∞—Ä–º–∞: 4

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏–π: 81

–ó–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω: –ü–Ω –∞–ø—Ä 11, 2011 10:08:52–°–æ–æ–±—â–µ–Ω–∏–π: 844

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏—è: 0

–¢–∞–∫, –Ω—É —á—Ç–æ, –Ω–∞—á–Ω–µ–º –≤—ã—è—Å–Ω—è—Ç—å —á—Ç–æ –¥–µ–ª–∞—é –Ω–µ —Ç–∞–∫.

–ö–æ–Ω–µ—á–Ω–æ! –ö–æ–ø–∏—Ä—É—é –≤—Å–µ, —á—Ç–æ –í—ã –Ω–∞–∫–æ–ø–∞–ª–∏...

–í–µ—Ä–Ω—É—Ç—å—Å—è –Ω–∞–≤–µ—Ä—Ö

maddogmaycry

–ó–∞–≥–æ–ª–æ–≤–æ–∫ —Å–æ–æ–±—â–µ–Ω–∏—è: Re: –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–î–æ–±–∞–≤–ª–µ–Ω–æ: –í—Ç –æ–∫—Ç 10, 2017 19:45:27

–ö–∞—Ä–º–∞: 2

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏–π: 6

–ó–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω: –ß—Ç —Å–µ–Ω 07, 2017 20:05:06–°–æ–æ–±—â–µ–Ω–∏–π: 68

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏—è: 0

–¢–∞–∫, –Ω—É —á—Ç–æ, –Ω–∞—á–Ω–µ–º –≤—ã—è—Å–Ω—è—Ç—å —á—Ç–æ –¥–µ–ª–∞—é –Ω–µ —Ç–∞–∫.

–ö–æ–Ω–µ—á–Ω–æ! –ö–æ–ø–∏—Ä—É—é –≤—Å–µ, —á—Ç–æ –í—ã –Ω–∞–∫–æ–ø–∞–ª–∏...

–î–æ–±–∞–≤–ª–µ–Ω–æ after 9 minutes 19 seconds: ****************************************************

–ü—Ä–∏–≤–µ—Ç—Å—Ç–≤—É—é.

–ß–∏—Å—Ç–æ —Å–ª—É—á–∞–π–Ω–æ –Ω–∞—à–µ–ª –∫—É—Å–æ–∫ –ª–æ–≥–∞, –≥–¥–µ –æ–ø–∏—Å—ã–≤–∞–µ—Ç—Å—è –ø–æ–ª—É—á–µ–Ω–∏–µ –≤–µ—Ä—Å–∏–∏. –ü–æ –∏–¥–µ–µ –Ω–∞—Ç–∏–≤–Ω—ã–π –Ω–∞–±–æ—Ä –∫–æ–º–∞–Ω–¥ –¥–æ–ª–∂–µ–Ω —Ä–∞–±–æ—Ç–∞—Ç—å —á–µ—Ä–µ–∑ –æ–±–µ—Ä—Ç–∫—É ISO 14443, –Ω–æ —É –º–µ–Ω—è –Ω–µ –±—ã–ª–æ –≤—Ä–µ–º–µ–Ω–∏ —Å–Ω–æ–≤–∞ –æ—Ç–∫—Ä—ã—Ç—å —ç—Ç–æ—Ç –¥–æ–∫—É–º–µ–Ω—Ç. –°–µ–≥–æ–¥–Ω—è —á—É—Ç—å –ø–æ–∑–∂–µ –ø–æ–∫–æ–ø–∞—é –µ—â–µ.

–ü–æ–∫–∞ –Ω–µ—Ç —è—Å–Ω–æ–≥–æ –ø—Ä–µ–¥—Å—Ç–∞–≤–ª–µ–Ω–∏—è –∫–∞–∫ —Ä–∞–±–æ—Ç–∞—Ç—å —Å –∫–∞—Ä—Ç–æ–π (—Å–∫–∞–∑—ã–≤–∞–µ—Ç—Å—è –æ—Ç—Å—É—Ç—Å—Ç–≤–∏–µ –∑–∞–∫—Ä—ã—Ç–æ–π –¥–æ–∫—É–º–µ–Ω—Ç–∞—Ü–∏–∏). –ù–æ —è –¥–µ—Ä–∂—É—Å—å

–í –æ–±—â–µ–º —Å—É—Ç—å —Ç–∞–∫–∞—è.

–û—Ç–ø—Ä–∞–≤–ª—è–µ–º –∫–∞—Ä—Ç–µ 02 60

–í –æ—Ç–≤–µ—Ç –∫–∞—Ä—Ç–∞ –ø—Ä–∏—Å—ã–ª–∞–µ—Ç –ø–µ—Ä–≤—ã–π –±–ª–æ–∫ –¥–∞–Ω–Ω—ã—Ö:

-> B7 [Version]

<- 92

-> 01 0F 11 3D 2D 30 2C 00 2A 8D 2B 3E 14 83 26 70 15 40 [Init]

-> 09 52 01 0C 0D 87 [Send REQA]

-> 89 89 [Read]

<- 44 03

-> 09 93 09 20 01 0C 0D 80 [Anticol]

-> 89 89 89 89 89 [Read]

<- 88 04 5E 6F BD

-> 09 93 09 70 09 88 09 04 09 5E 09 6F 09 BD 01 03 01 00 [Calculate CRC]

-> A2 A1 [GET CRC]

<- 0E 60

-> 09 93 09 70 09 88 09 04 09 5E 09 6F 09 BD 09 0E 09 60 01 0C 0D 80 [Select]

-> 89 89 89 [Read]

<- 24 D8 36

-> 09 95 09 20 01 0C 0D 80 [Anticol]

-> 89 89 89 89 89 [Read]

<- DA 49 34 80 27

-> 09 95 09 70 09 DA 09 49 09 34 09 80 09 27 01 03 01 00 [Calculate CRC]

-> A2 A1 [GET CRC]

<- A4 E1

-> 09 95 09 70 09 DA 09 49 09 34 09 80 09 27 09 A4 09 E1 01 0C 0D 80 [Select]

-> 89 89 89 [Read]

<- 20 FC 70

-> 0A 80 [Clear FIFO]

-> 09 E0 09 20 01 03 01 00 [Calculate CRC]

-> A2 A1 [GET CRC]

<- 3B D6

-> 09 E0 09 20 09 3B 09 D6 01 0C 0D 80 [Send RATS]

-> 89 89 89 89 89 89 89 89 [Read]

<- 06 75 77 81 02 80 02 F0

-> 09 02 09 60 01 03 01 00 [Calculate CRC]

-> A2 A1 [GET CRC]

<- 16 4E

-> 09 02 09 60 09 16 09 4E 01 0C 0D 80 [Send]

-> 89 89 89 89 89 89 89 89 89 89 89 89 89 89 [Read]

<- 02 AF 04 01 01 01 00 18 05 88 B9 DA DA DA

02 AF 04 - —Å–æ–æ–±—â–∞–µ—Ç —á—Ç–æ —ç—Ç–æ –æ–¥–Ω–∞ —á–∞—Å—Ç—å –∏–∑ 4 (–ò–ú–•–û!)

–í–æ–æ–±—â–µ –¥–∞–≤–∞–π—Ç–µ —Å—Ä–∞–∑—É –æ–ø—Ä–µ–¥–µ–ª–∏–º—Å—è - —è –Ω–µ —É—á—É —Ä–∞–±–æ—Ç–∞—Ç—å —Å –∫–∞—Ä—Ç–∞–º–∏, —è –∂—É—Ä–Ω–∞–ª–∏—Ä—É—é —Å–≤–æ–∏ –¥–µ–π—Å—Ç–≤–∏—è, –Ω–µ –±–æ–ª–µ–µ —Ç–æ–≥–æ!

–ü—Ä–æ–¥–æ–ª–∂–µ–Ω–∏–µ —Å–ª–µ–¥—É–µ—Ç.

–î–æ–±–∞–≤–∏–ª –≤ –ø—Ä–æ–≥—Ä–∞–º–º—É –ª–æ–≥ –ª–µ–≤–µ–ª. –î–≤–∞. 1 - —Å –æ–±–µ—Ä—Ç–∫–æ–π –Ω–∞–¥ mfrc522, –∏ 0 - –±–µ–∑ –Ω–µ–µ.

–°–º—ã—Å–ª –ø—Ä–æ—Å—Ç–æ–π.

–í–æ—Ç –ª–æ–≥ –±–µ–∑ –æ–±–µ—Ä—Ç–∫–∏.

-> B7 [Version]

<- 92

-> 01 0F 11 3D 2D 30 2C 00 2A 8D 2B 3E 14 83 26 70 15 40 [Init]

-> 52 01 0C 0D 87 [Send REQA]

<- 44 03

-> 93 20 01 0C 0D 80 [Anticol]

<- 88 04 5E 6F BD

-> 93 70 88 04 5E 6F BD 01 03 01 00 [Calculate CRC]

-> A2 A1 [GET CRC]

<- 0E 60

-> 93 70 88 04 5E 6F BD 0E 60 01 0C 0D 80 [Select]

<- 24 D8 36

-> 95 20 01 0C 0D 80 [Anticol]

<- DA 49 34 80 27

-> 95 70 DA 49 34 80 27 01 03 01 00 [Calculate CRC]

-> A2 A1 [GET CRC]

<- A4 E1

-> 95 70 DA 49 34 80 27 A4 E1 01 0C 0D 80 [Select]

<- 20 FC 70

-> 0A 80 [Clear FIFO]

-> E0 20 01 03 01 00 [Calculate CRC]

-> A2 A1 [GET CRC]

<- 3B D6

-> E0 20 3B D6 01 0C 0D 80 [Send RATS]

<- 06 75 77 81 02 80 02 F0

-> 02 60 01 03 01 00 [Calculate CRC]

-> A2 A1 [GET CRC]

<- 16 4E

-> 02 60 16 4E 01 0C 0D 80 [Send]

<- 02 AF 04 01 01 01 00 18 05 88 B9

–°—Ä–∞–≤–Ω–∏—Ç–µ —Å –ª–æ–≥–æ–º —Å–≤–µ—Ä—Ö—É.

–Ý–∞–∑–Ω–∏—Ü–∞ –ø—Ä–æ—Å—Ç–∞:

–ë–µ–∑ –æ–±–µ—Ä—Ç–∫–∏ –Ω–µ —Ñ–∏–≥—É—Ä–∏—Ä—É—é—Ç –æ–ø–µ—Ä–∞—Ü–∏–∏ —á—Ç–µ–Ω–∏—è 89 –∏ –∑–∞–ø–∏—Å–∏ –±–∞–π—Ç–∞ –¥–∞–Ω–Ω—ã—Ö 09.

–ß–∏—Å—Ç—ã–µ –∫—É—Å–∫–∏ –ª–æ–≥–∞ —Ç—Ä–µ–±—É—é—Ç—Å—è –¥–ª—è –æ–±—â–µ–Ω–∏—è –≤ –∫–æ–º—å—é–Ω–∏—Ç–∏ MIFARE. –í–æ –≤—Å—è–∫–æ–º —Å–ª—É—á–∞–µ –ø—Ä–µ–¥–ø–æ–ª–∞–≥–∞–µ—Ç—Å—è.

–ï—Å–ª–∏ –∫—Ç–æ –±—É–¥–µ—Ç –ø–∏—Å–∞—Ç—å —Å–≤–æ–π —Å–æ—Ñ—Ç - —Å–æ–æ–±—â–∏—Ç–µ. –•–æ—Ä–æ—à–æ –±—ã –Ω–∞ –°–ò –≤—Å–µ —ç—Ç–æ –¥–µ–ª–æ –∑–∞–≤–µ—Ä–Ω—É—Ç—å.

–û—Å–æ–±–µ–Ω–Ω–æ, –∫–æ–≥–¥–∞ –ø–æ—Ç—Ä–µ–±—É—é—Ç—Å—è —Ñ—É–Ω–∫—Ü–∏–∏ –¥–ª—è –ø–æ–±–∏—Ç–æ–≤—ã—Ö –æ–ø–µ—Ä–∞—Ü–∏–π XOR, –∫–∞–ª—å–∫—É–ª—è—Ü–∏–∏ –∏ —Ä–∞–±–æ—Ç—ã —Å —à–∏—Ñ—Ä–æ–≤–∞–Ω–∏–µ–º.

–î–æ–±–∞–≤–ª–µ–Ω–æ after 3 hours 36 minutes 25 seconds: –≠—Ö, —Ç–µ–ø–µ—Ä—å –≤—Å–µ –∫–ª–µ–∏—Ç—Å—è –∫ –æ–¥–Ω–æ–º—É –ø–æ—Å—Ç—É. –ò–Ω—Ç–µ—Ä–µ—Å–Ω–æ, –∫–∞–∫ –¥–æ–ª–≥–æ –¥–≤–∏–∂–æ–∫ —Ñ–æ—Ä—É–º–∞ –±—É–¥–µ—Ç –∫–ª–µ–∏—Ç—å –º–µ—Å—Å–∞–≥–∏?

–ù—É, –Ω–µ —Å—É—Ç—å. –ü—Ä–æ–¥–æ–ª–∂–∞–µ–º.

–°–µ–π—á–∞—Å –±—É–¥–µ–º –ø—Ä–æ–±–æ–≤–∞—Ç—å –ª–∏—Å—Ç–∞—Ç—å –æ—Ç–≤–µ—Ç –∏ –ø–æ–π–º–µ–º —á—Ç–æ –æ–Ω –∑–Ω–∞—á–∏—Ç.

<-

02 AF 04 01 01

01 00 18 05

88 B9 crc 02 AF - AF –æ–∑–Ω–∞—á–∞–µ—Ç —á—Ç–æ –¥–∞–Ω–Ω—ã–µ –Ω–µ –ø–µ—Ä–µ–¥–∞–Ω—ã –ø–æ–ª–Ω–æ—Å—Ç—å—é –∏ —Ç—Ä–µ–±—É–µ—Ç—Å—è –ª–∏—Å—Ç–∏–Ω–≥.

01 00 - —Ç—É—Ç –¥–æ–ª–∂–Ω–∞ –±—ã—Ç—å –≤–µ—Ä—Å–∏—è (–Ω–æ –Ω–µ —Ñ–∞–∫—Ç), –≤—ã—à–ª–æ —á—Ç–æ –≤–µ—Ä—Å–∏—è –∫–∞—Ä—Ç—ã 00 (—Ç–∞–∫–æ–≥–æ –Ω–µ –º–æ–∂–µ—Ç –±—ã—Ç—å).

18 - storage size is 18 (4096 bytes) - 4k - —ç—Ç–æ —Ñ–∞–∫—Ç, –∫–∞—Ä—Ç–∞ –¥–µ–π—Å—Ç–≤–∏—Ç–µ–ª—å–Ω–æ 4k.

04 - —è —Ç–∞–∫ –ø–æ–Ω–∏–º–∞—é —á—Ç–æ —ç—Ç–æ –∫–æ–ª–∏—á–µ—Å—Ç–≤–æ –±–∞–π—Ç –≤ –ø–æ–ª–µ body –æ—Ç–≤–µ—Ç–∞.

–ü–æ–ª–µ body -

01 00 18 05

–í –æ–±—â–µ–º –±–µ–∑ –¥–æ–∫–∏ –ø–æ–Ω—è—Ç–Ω–æ —á—Ç–æ –Ω–∏—á–µ–≥–æ –Ω–µ –ø–æ–Ω—è—Ç–Ω–æ, –Ω–∏—á—Ç–æ –Ω–µ –ø–æ–Ω—è—Ç–æ –∏ –∏–Ω—Ç–µ—Ä–ø—Ä–µ—Ç–∏—Ä–æ–≤–∞–Ω–æ –∏–∑ —Ä—É–∫ –≤–æ–Ω –ø–ª–æ—Ö–æ!

–ö–æ–≤—ã—Ä—è–µ–º —Ç—É—Ç. –ú–Ω–æ–≥–æ –≤–æ–¥—ã, –Ω–æ –µ—Å—Ç—å –∏ –º–Ω–æ–≥–æ –ø–æ–ª–µ–∑–Ω–æ–≥–æ -

https://ridrix.wordpress.com/2009/09/19 ... n-example/ –ü–æ –ø–æ–≤–æ–¥—É PPS Protocol Parameter Selection. –ü–æ–∫–∞ —á—Ç–æ –µ—Å—Ç—å –Ω–∞–¥–µ–∂–¥–∞ —á—Ç–æ –≤—Å–µ —Ç–∞–∫–∏ –º–æ–∂–Ω–æ –ø—Ä–∏ –ø–æ–º–æ—â–∏ –¥–∞–Ω–Ω–æ–π —à—Ç—É–∫–∏ –ø–µ—Ä–µ–∫–ª—é—á–∏—Ç—å –≤ ISO 7816

–≤—Ä—è–¥-–ª–∏ –∫–æ–Ω–µ—á–Ω–æ.

–¢–∞–∫, –≤–æ—Ç –∫–∞–∫ –ª–∏—Å—Ç–∞—Ç—å –º–Ω–æ–≥–æ—Å—Ç—Ä–∞–Ω–∏—á–Ω—ã–µ –æ—Ç–≤–µ—Ç—ã.

–î–æ–±–∞–≤–ª–µ–Ω–æ after 2 hours 52 minutes 22 seconds: -> 02 60 01 03 01 00 [Calculate CRC]

-> A2 A1 [GET CRC]

<- 16 4E

->

02 60 16 4E 01 0C 0D 80 [Send]

<-

02 AF 04 01 01 01 00 18 05 88 B9 DA DA DA

-> 03 AF 01 03 01 00 [Calculate CRC]

-> A2 A1 [GET CRC]

<- 35 69

->

03 AF 35 69 01 0C 0D 80 [Send]

<-

03 AF 04 01 01 01 04 18 05 14 97 80 80 80

-> 02 AF 01 03 01 00 [Calculate CRC]

-> A2 A1 [GET CRC]

<- ED 70

->

02 AF ED 70 01 0C 0D 80 [Send]

<-

02 00 04 5E 6F DA 49 34 80 BA 44 93 99 40 24 13 27 7D

–ü–æ—è—Å–Ω—é

02 60 - –∑–∞–ø—Ä–æ—Å –≤–µ—Ä—Å–∏–∏

02 AF - –º–æ–∂–Ω–æ –ª–∏—Å—Ç–∞—Ç—å

03 AF - –ª–∏—Å—Ç–∞–µ–º –¥–∞–ª–µ–µ

03 AF - –µ—Å—Ç—å –µ—â–µ —Å—Ç—Ä–∞–Ω–∏—á–∫–∞

02 AF - –∑–∞–ø—Ä–∞—à–∏–≤–∞–º –µ—â–µ –æ–¥–Ω—É —Å—Ç—Ä–∞–Ω–∏—á–∫—É

02 00 - –≥–æ—Ç–æ–≤–æ

–¢–∞–∫, —Å–µ–π—á–∞—Å –ø–æ–ø—Ä–æ–±—É–µ–º —Ä–∞–∑–æ–±—Ä–∞—Ç—å —á—Ç–æ —ç—Ç–æ –∑–Ω–∞—á–∏—Ç. –Ý–∞–∑–±–∏—Ä–∞–µ–º –±–µ–∑ –Ω–∞—Ç–∏–≤–Ω–æ–π –¥–æ–∫—É–º–µ–Ω—Ç–∞—Ü–∏–∏ - –Ω–µ –æ–±–µ—Å—Å—É–¥—å—Ç–µ.

02 AF 04 01 01

01 00 18 05 88 B9

01 00 - –≤–µ—Ä—Å–∏—è hardware

1.00 03 AF 04 01 01

01 04 18 05 14 97

01 04 - –≤–µ—Ä—Å–∏—è software -

1.04 02 00 04

5E 6F DA 49 34 80 BA 44 93 99 40 24 13 27

44 93 99 40 - —Å–µ—Ä–∏–π–Ω—ã–π –Ω–æ–º–µ—Ä. –í–æ–æ–±—â–µ –æ–Ω –¥–æ–ª–∂–µ–Ω –∏–º–µ—Ç—å –ø—è—Ç—å –±–∞–π—Ç, –Ω–æ –Ω–µ —Ñ–∞–∫—Ç.

–ï—Å–ª–∏ —Å–µ—Ä–∏–π–Ω—ã–π –Ω–æ–º–µ—Ä –ø—è—Ç–∏–∑–Ω–∞—á–Ω—ã–π —Ç–æ —Ç–æ–≥–¥–∞ –ø–æ–º–µ–Ω—è–ª–∏ –≥–æ–¥ –∏ –Ω–µ–¥–µ–ª—é –º–µ—Å—Ç–∞–º–∏ –≤ –Ω–æ–≤—ã—Ö –∫–∞—Ä—Ç–∞—Ö.

44 93 99 40 24 13 27 - 13 –≥–æ–¥ 27 –Ω–µ–¥–µ–ª—è.

–ï—Å–ª–∏ –Ω–µ –º–µ–Ω—è–ª–∏ –Ω–∏—á–µ–≥–æ, —Ç–æ

24 13 - –ö–∞—Ä—Ç–∞ –ø—Ä–æ–∏–∑–≤–µ–¥–µ–Ω–∞ –Ω–∞ 24-—é –Ω–µ–¥–µ–ª—é 13 –≥–æ–¥–∞. –ù–æ –∫—É–¥–∞ –ø—Ä–∏–ª–µ–ø–∏—Ç—å 27 ))

5E 6F DA 49 34 80 BA - UID

–¢–∞–∫, –µ—â–µ –∫–æ–µ —á—Ç–æ –Ω–∞—à–µ–ª –Ω–∞ –æ–±–µ—Ä—Ç–∫—É:

https://www.nxp.com/docs/en/application ... pdf#page=9

–í–µ—Ä–Ω—É—Ç—å—Å—è –Ω–∞–≤–µ—Ä—Ö

–Ý–µ–∫–ª–∞–º–∞

Открыт интернет-магазин MEAN WELL.Market – весь ассортимент MEAN WELL, выгодные цены

–û—Ç–∫—Ä—ã—Ç–∞ —É–¥–æ–±–Ω–∞—è –ø–ª–æ—â–∞–¥–∫–∞ —Å –≤—ã–≥–æ–¥–Ω—ã–º–∏ —Ü–µ–Ω–∞–º–∏, –ø–æ—Å—Ç–∞–≤–ª—è—é—â–∞—è –≤–µ—Å—å –∞—Å—Å–æ—Ä—Ç–∏–º–µ–Ω—Ç –ø—Ä–æ–¥—É–∫—Ü–∏–∏, –ø—Ä–æ–∏–∑–≤–æ–¥–∏–º–æ–π –∫–æ–º–ø–∞–Ω–∏–µ–π MEAN WELL ‚Äì –æ—Ç –∑–∞–≤–æ–µ–≤–∞–≤—à–∏—Ö –ø–æ–ø—É–ª—è—Ä–Ω–æ—Å—Ç—å –∏ –∏–∑–≤–µ—Å—Ç–Ω—ã—Ö –Ω–∞ —Ä—ã–Ω–∫–µ –∏–∑–¥–µ–ª–∏–π –¥–æ –Ω–æ–≤–∏–Ω–æ–∫. MEAN WELL.Market –ø—Ä–µ–¥–æ—Å—Ç–∞–≤–ª—è–µ—Ç –≥–∞—Ä–∞–Ω—Ç–∏–π–Ω—É—é –∏ —Å–µ—Ä–≤–∏—Å–Ω—É—é –ø–æ–¥–¥–µ—Ä–∂–∫—É, —É–¥–æ–±–Ω—ã–π –ø–æ–¥–±–æ—Ä –ø—Ä–æ–¥—É–∫—Ü–∏–∏, –æ–ø–µ—Ä–∞—Ç–∏–≤–Ω—É—é –¥–æ—Å—Ç–∞–≤–∫—É –ø–æ –Ý–æ—Å—Å–∏–∏.

–ù–∞ —Å–∞–π—Ç–µ –∏–Ω—Ç–µ—Ä–Ω–µ—Ç-–º–∞–≥–∞–∑–∏–Ω–∞ –ø–æ—Å–µ—Ç–∏—Ç–µ–ª–∏ —Å–º–æ–≥—É—Ç –Ω–∞–π—Ç–∏ –æ–±–∑–æ—Ä—ã, –∏–Ω—Ç–µ—Ä–µ—Å–Ω—ã–µ —Å—Ç–∞—Ç—å–∏ –æ –ø—Ä–∏–º–µ–Ω–µ–Ω–∏–∏, –º–∞–∫—Å–∏–º–∞–ª—å–Ω—ã–π –æ–±—ä–µ–º —Ç–µ—Ö–Ω–∏—á–µ—Å–∫–∏—Ö —Å–≤–µ–¥–µ–Ω–∏–π.

–ü–æ–¥—Ä–æ–±–Ω–µ–µ>>

maddogmaycry

–ó–∞–≥–æ–ª–æ–≤–æ–∫ —Å–æ–æ–±—â–µ–Ω–∏—è: Re: –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–î–æ–±–∞–≤–ª–µ–Ω–æ: –ß—Ç –æ–∫—Ç 12, 2017 12:32:33

–ö–∞—Ä–º–∞: 2

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏–π: 6

–ó–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω: –ß—Ç —Å–µ–Ω 07, 2017 20:05:06–°–æ–æ–±—â–µ–Ω–∏–π: 68

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏—è: 0

–ê–≤—Ç–æ—Ä–∏–∑–∞—Ü–∏—è.

–ü—Ä–æ—Ü–µ–¥—É—Ä–∞:

1 - –í—ã–±–æ—Ä–∞–ª–∏ –ø—Ä–∏–ª–æ–∂–µ–Ω–∏–µ.

–ü—Ä–∏–ª–æ–∂–µ–Ω–∏–µ –Ω–∞ –ø—É—Å—Ç–æ–π –∫–∞—Ä—Ç–µ —Ç–æ–ª—å–∫–æ –æ–¥–Ω–æ - 00 00 00

2 - –ê–≤—Ç–æ—Ä–∏–∑–æ–≤–∞–ª–∏—Å—å.

–ö–ª—é—á 16 –∏–ª–∏ 8 –Ω—É–ª–µ–π, –∞ —Ç–æ –∏ 15. –ë—É–¥–µ–º –ø–æ—Å–º–æ—Ç—Ä–µ—Ç—å. –ú–µ—Ç–æ–¥ —à–∏—Ñ—Ä–æ–≤–∞–Ω–∏—è –ø–æ —É–º–æ–ª—á–∞–Ω–∏—é 3des

-> 02 5A 00 00 00 01 03 01 00 [Calculate CRC]

-> A2 A1 [GET CRC]

<- 66 1F

-> 02

5A 00 00 00 66 1F 01 0C 0D 80 [Send]

<- 02 00 10 2D

-> 03 64 00 01 03 01 00 [Calculate CRC]

-> A2 A1 [GET CRC]

<- 45 48

-> 03

64 00 45 48 01 0C 0D 80 [Send]

<- 03 00

00 70 4A

5A 00 00 00 - –≤—ã–±–∏—Ä–∞–µ–º ApplicaionRoot (—Ç–∞–º —Ö—Ä–∞–Ω–∏—Ç—Å—è MasterKey)

64 00 - –ø—Ä–æ–≤–µ—Ä—è–µ–º –≤–µ—Ä—Å–∏—é –∫–ª—é—á–∞

00 - 3DES –∏–ª–∏ DES (–ø–æ–∫–∞ –Ω–µ –∑–Ω–∞—é).

–ò–¥–µ–º –¥–∞–ª—å—à–µ.

-> 02 5A 00 00 00 01 03 01 00 [Calculate CRC]

-> A2 A1 [GET CRC]

<- 66 1F

-> 02 5A 00 00 00 66 1F 01 0C 0D 80 [Select App]

<- 02 00 10 2D

-> 03 64 00 01 03 01 00 [Calculate CRC]

-> A2 A1 [GET CRC]

<- 45 48

-> 03 64 00 45 48 01 0C 0D 80 [Key Version]

<- 03 00 00 70 4A

-> 02 45 01 03 01 00 [Calculate CRC]

-> A2 A1 [GET CRC]

<- B9 38

-> 02

45 B9 38 01 0C 0D 80 [Key Settings]

<- 02 00

0F 01 37 FD

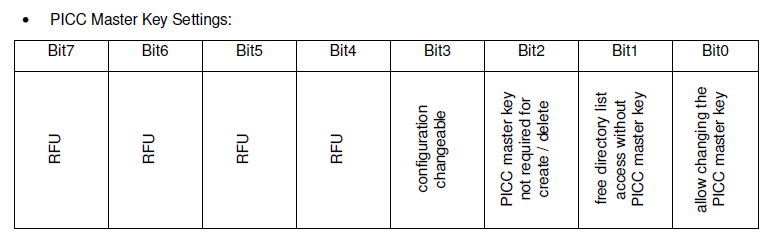

–ö–æ–º–∞–Ω–¥–∞

45 –ø–æ–∫–∞–∑—ã–≤–∞–µ—Ç –∫–æ–Ω—Ñ–∏–≥—É—Ä–∞—Ü–∏—é –∫–ª—é—á–∞ (–ø—Ä–∞–≤–∞ –¥–æ—Å—Ç—É–ø–∞).

0F 01 01 - –∫–æ–ª–∏—á–µ—Å—Ç–≤–æ –∫–ª—é—á–µ–π –¥–æ—Å—Ç—É–ø–Ω–æ–µ –¥–ª—è –¥–∞–Ω–Ω–æ–≥–æ –ø—Ä–∏–ª–æ–∂–µ–Ω–∏—è. –ú–∞—Å—Ç–µ—Ä –∫–ª—é—á - —Ç–æ–ª—å–∫–æ –æ–¥–∏–Ω.

0–ê - [00001111] - –ø—Ä–∞–≤–∞.

–ö–∞–∫ –≤—Å–µ–≥–¥–∞ –±–∏—Ç—ã —á–∏—Ç–∞—é—Ç—Å—è —Å–ø—Ä–∞–≤–∞ –Ω–∞–ª–µ–≤–æ! –ü—Ä—è–º –∫–ª–∞—Å—Å–∏–∫ –∫–∞–∫–æ–π —Ç–æ

http://img.radiokot.ru/files/125705/1egyk5hdvl.png

–í–µ—Ä–Ω—É—Ç—å—Å—è –Ω–∞–≤–µ—Ä—Ö

–Ý–µ–∫–ª–∞–º–∞

–Ý–µ–∫–ª–∞–º–∞

LED-–¥—Ä–∞–π–≤–µ—Ä—ã MOSO - –Ω–∞–¥–µ–∂–Ω—ã–µ —Ä–µ—à–µ–Ω–∏—è –¥–ª—è –∏–Ω–¥—É—Å—Ç—Ä–∏–∞–ª—å–Ω—ã—Ö –ø—Ä–∏–ª–æ–∂–µ–Ω–∏–π

–ü—Ä–æ–¥—É–∫—Ü–∏—è MOSO –ø—Ä–µ–¥–Ω–∞–∑–Ω–∞—á–µ–Ω–∞ –≤ –æ—Å–Ω–æ–≤–Ω–æ–º –¥–ª—è –∏–Ω–¥—É—Å—Ç—Ä–∏–∞–ª—å–Ω—ã—Ö –ø—Ä–∏–ª–æ–∂–µ–Ω–∏–π, –∏—Å–ø–æ–ª—å–∑—É–µ—Ç –∏–Ω–Ω–æ–≤–∞—Ü–∏–æ–Ω–Ω—ã–µ —Ä–µ—à–µ–Ω–∏—è –Ω–∞ –æ—Å–Ω–æ–≤–µ –±–æ–ª–µ–µ 200 —Å–æ–±—Å—Ç–≤–µ–Ω–Ω—ã—Ö –ø–∞—Ç–µ–Ω—Ç–æ–≤ –¥–ª—è —Å–∏–ª–æ–≤–æ–π —ç–ª–µ–∫—Ç—Ä–æ–Ω–∏–∫–∏ –∏ —Å–æ–æ—Ç–≤–µ—Ç—Å—Ç–≤—É–µ—Ç –º–µ–∂–¥—É–Ω–∞—Ä–æ–¥–Ω—ã–º —Å—Ç–∞–Ω–¥–∞—Ä—Ç–∞–º. LED-–¥—Ä–∞–π–≤–µ—Ä—ã MOSO –ø—Ä–∏–º–µ–Ω—è—é—Ç—Å—è –≤ —Å–∏—Å—Ç–µ–º–∞—Ö –Ω–∞—Ä—É–∂–Ω–æ–≥–æ –æ—Å–≤–µ—â–µ–Ω–∏—è —Ä–∞–∑–Ω—ã—Ö –æ—Ç—Ä–∞—Å–ª–µ–π, –≤–∫–ª—é—á–∞—è –ø—Ä–æ–º—ã—à–ª–µ–Ω–Ω–æ—Å—Ç—å, —Å–µ–ª—å—Å–∫–æ–µ —Ö–æ–∑—è–π—Å—Ç–≤–æ, —Ç—Ä–∞–Ω—Å–ø–æ—Ä—Ç –∏ –∂–µ–ª–µ–∑–Ω—É—é –¥–æ—Ä–æ–≥—É. –í —Ä—è–¥–µ —Å–µ—Ä–∏–π —Ä–µ–∞–ª–∏–∑–æ–≤–∞–Ω–∞ –≤–æ–∑–º–æ–∂–Ω–æ—Å—Ç—å –¥–∏—Å—Ç–∞–Ω—Ü–∏–æ–Ω–Ω–æ–≥–æ –∫–æ–Ω—Ç—Ä–æ–ª—è –∏ –ø—Ä–æ–≥—Ä–∞–º–º–∏—Ä–æ–≤–∞–Ω–∏—è —Ä–∞–±–æ—Ç—ã –ø–æ –∑–∞–¥–∞–Ω–Ω–æ–º—É —Å—Ü–µ–Ω–∞—Ä–∏—é. –Ý–∞–∑–±–µ—Ä–µ–º —Ä–µ—à–µ–Ω–∏—è MOSO

–ø–æ–¥—Ä–æ–±–Ω–µ–µ>>

maddogmaycry

–ó–∞–≥–æ–ª–æ–≤–æ–∫ —Å–æ–æ–±—â–µ–Ω–∏—è: Re: –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–î–æ–±–∞–≤–ª–µ–Ω–æ: –ß—Ç –æ–∫—Ç 19, 2017 12:42:40

–ö–∞—Ä–º–∞: 2

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏–π: 6

–ó–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω: –ß—Ç —Å–µ–Ω 07, 2017 20:05:06–°–æ–æ–±—â–µ–Ω–∏–π: 68

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏—è: 0

–¢–∞–∫, –ø—Ä–æ–¥–æ–ª–∂–∞–µ–º. –°–µ–≥–æ–¥–Ω—è –æ –ø—Ä–∏–Ω—Ü–∏–ø–∞—Ö –∞–≤—Ç–æ—Ä–∏–∑–∞—Ü–∏–∏.5A 00 00 00 66 1F 01 0C 0D 80 [Select App]00 10 2D64 00 45 48 01 0C 0D 80 [Key Version]00 00 70 4A45 B9 38 01 0C 0D 80 [Key Settings] 00 0F 01 37 FD

–í–µ—Ä–Ω—É—Ç—å—Å—è –Ω–∞–≤–µ—Ä—Ö

–Ý–µ–∫–ª–∞–º–∞

maddogmaycry

–ó–∞–≥–æ–ª–æ–≤–æ–∫ —Å–æ–æ–±—â–µ–Ω–∏—è: Re: –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–î–æ–±–∞–≤–ª–µ–Ω–æ: –í—Å –æ–∫—Ç 22, 2017 20:05:01

–ö–∞—Ä–º–∞: 2

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏–π: 6

–ó–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω: –ß—Ç —Å–µ–Ω 07, 2017 20:05:06–°–æ–æ–±—â–µ–Ω–∏–π: 68

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏—è: 0

–ö–æ—Ä–æ—á, —á–µ —Ç–æ —É –º–µ–Ω—è —Å—Ç—Ä–∞–Ω–Ω–æ MFRC522 —Ä–∞–±–æ—Ç–∞–µ—Ç —Å i2c —à–∏–Ω–æ–π. –ù–µ —Ö–æ—á–µ—Ç –∞–Ω—Ç–µ–Ω–Ω–∞ –∑–∞–≤–æ–¥–∏—Ç—å—Å—è –Ω–∞ 3 –≤–æ–ª—å—Ç–∞. –û—Ç —Å–ª–æ–≤–∞ –≤–æ–æ–±—â–µ. –ï–ª–µ –µ–ª–µ –∫–∞—Ä—Ç–∞ —Ä–∞–±–æ—Ç–∞–µ—Ç. –°–µ–≥–æ–¥–Ω—è –±—É–¥—É —Ä–∞–∑–±–∏—Ä–∞—Ç—å—Å—è –≤ —á–µ–º –º–æ–∂–µ—Ç –±—ã—Ç—å –ø—Ä–æ–±–ª–µ–º–∞.

–í–µ—Ä–Ω—É—Ç—å—Å—è –Ω–∞–≤–µ—Ä—Ö

maddogmaycry

–ó–∞–≥–æ–ª–æ–≤–æ–∫ —Å–æ–æ–±—â–µ–Ω–∏—è: Re: –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–î–æ–±–∞–≤–ª–µ–Ω–æ: –ü–Ω –æ–∫—Ç 23, 2017 22:07:53

–ö–∞—Ä–º–∞: 2

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏–π: 6

–ó–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω: –ß—Ç —Å–µ–Ω 07, 2017 20:05:06–°–æ–æ–±—â–µ–Ω–∏–π: 68

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏—è: 0

–ü—Ä–æ–±–ª–µ–º—É —Ä–µ—à–∏–ª –ø—Ä–æ–≤–µ—Ä–∫–æ–π ComIrqReg.

–í–µ—Ä–Ω—É—Ç—å—Å—è –Ω–∞–≤–µ—Ä—Ö

maddogmaycry

–ó–∞–≥–æ–ª–æ–≤–æ–∫ —Å–æ–æ–±—â–µ–Ω–∏—è: Re: –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–î–æ–±–∞–≤–ª–µ–Ω–æ: –ß—Ç –æ–∫—Ç 26, 2017 22:03:33

–ö–∞—Ä–º–∞: 2

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏–π: 6

–ó–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω: –ß—Ç —Å–µ–Ω 07, 2017 20:05:06–°–æ–æ–±—â–µ–Ω–∏–π: 68

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏—è: 0

–ö–æ–¥ –¥–ª—è arduino,- –∞–≤—Ç–æ—Ä–∏–∑–∞—Ü–∏—è –ø–æ–∫–∞ –Ω–µ —Ä–∞–±–æ—Ç–∞–µ—Ç, –∫ –Ω–µ–π —è –≤ –Ω–∞—Å—Ç–æ—è—â–∏–π –º–æ–º–µ–Ω—Ç –ø–æ–¥—Ö–æ–∂—É.

–Ý–∞–±–æ—Ç–∞–µ—Ç –ø–æ–≤–µ—Ä—Ö i2c.

–ü–æ—Ç—Ä–µ–±—É–µ—Ç—Å—è –∞—Ä–¥—É–∏–Ω–∫–∞ —Å —Ö–æ—Ä–æ—à–∏–º —Ä–µ–≥—É–ª—è—Ç–æ—Ä–æ–º –ø–∏—Ç–∞–Ω–∏—è –Ω–∞ 3.3–≤. –£ –º–µ–Ω—è AMS1117-3.3.

–ù–∞ –º–æ–µ–π atmega2560 –ø–ª–∞—Ç–∞ —Å –ø–ª–æ—Ö–∏–º —Å—Ç–∞–±–∏–ª–∏–∑–∞—Ç–æ—Ä–æ–º –∏ –≤ i2c –≤–µ–¥–µ—Ç —Å–µ–±—è –∫—Ä–∞–π–Ω–µ –Ω–µ—Å—Ç–∞–±–∏–ª—å–Ω–æ. –ê–¥—Ä–µ—Å –ø–ª—è—à–µ—Ç, –∞–Ω—Ç–µ–Ω–Ω–∞ —Ä–∞–±–æ—Ç–∞–µ—Ç –ø–ª–æ—Ö–æ.

–û–¥–Ω–∞–∫–æ SPI —Ä–µ–∂–∏–º –Ω–∞ —Ç–æ–π –∂–µ –ø–ª–∞—Ç–µ —É–∂–µ —Ä–∞–±–æ—Ç–∞–µ—Ç —Ö–æ—Ä–æ—à–æ.

rc522 –ø–µ—Ä–µ–≤–µ–¥–µ–Ω–Ω—ã–π –≤ —Ä–µ–∂–∏–º I2C. –ò–ª–∏ –≤–æ—Ç —Ç–∞–∫–∞—è —à—Ç—É–∫–∞ -

https://ru.aliexpress.com/item/Compact- ... 8.3.07CeYf –ö–∞–∫ –ø–µ—Ä–µ–≤–µ—Å—Ç–∏ rc522 –≤ i2c –æ–ø–∏—Å–∞–Ω–æ —Ç—É—Ç -

https://www.google.de/url?sa=i&rct=j&q= ... 9546652098 –£ –º–µ–Ω—è –¥–∞–Ω–Ω–∞—è –º–µ—Ç–æ–¥–∏–∫–∞ —Å—Ä–∞–±–æ—Ç–∞–ª–∞ —Ç–æ–ª—å–∫–æ –¥–ª—è UART. –ê –≤–æ—Ç i2c –≤—Ä–æ–¥–µ –∫–∞–∫ –Ω–µ –∑–∞–≤–µ–ª—Å—è. –•–æ—Ç—è –º–æ–≥—É —Å–∫–∞–∑–∞—Ç—å —á—Ç–æ –º–µ—Ç–æ–¥ —Ç–∞–º –≤–µ—Ä–Ω—ã–π, –∏ –º–æ—è –æ—Ç–ª–∞–¥–æ—á–Ω–∞—è –ø–ª–∞—Ç–∞ –ø–µ—Ä–µ–∫–ª—é—á–∞–µ—Ç —Ä–µ–∂–∏–º—ã –ø–æ —Ç–æ–º—É –∂–µ –ø—Ä–∏–Ω—Ü–∏–ø—É.

–ö–æ–¥:

/*

–ï—â–µ –≤–∞–º –Ω–∞–≤–µ—Ä–Ω–æ–µ —Å–∫–∞–Ω–µ—Ä i2c —É—Å—Ç—Ä–æ–π—Å—Ç–≤ –ø–æ—Ç—Ä–µ–±—É–µ—Ç—Å—è

–°–ø–æ–π–ª–µ—Ä #include <Wire.h>–ü—Ä–æ–≥—Ä–∞–º–º–∞ –Ω–æ—Å–∏—Ç –æ–±—Ä–∞–∑–æ–≤–∞—Ç–µ–ª—å–Ω—ã–π —Ö–∞—Ä–∞–∫—Ç–µ—Ä - –ø–æ–Ω—è—Ç—å –ø—Ä–∏–Ω—Ü–∏–ø –≤–∑–∞–∏–º–æ–¥–µ–π—Å—Ç–≤–∏—è —Å Desfire EV1 —Ç–∞–∫ —Å–∫–∞–∑–∞—Ç—å.

–í–æ—Ç —Ä–µ–∑—É–ª—å—Ç–∞—Ç —Ä–∞–±–æ—Ç—ã –Ω–∞ –¥–∞–Ω–Ω—ã–π –º–æ–º–µ–Ω—Ç:

–ö–∞—Ä—Ç–∞ Desfire / Desfire EV1

–ö–∞—Å–∫–∞–¥–Ω—ã–π —É—Ä–æ–≤–µ–Ω—å 1

88 04 5E 6F BD

24 D8 36

–ö–∞—Å–∫–∞–¥–Ω—ã–π —É—Ä–æ–≤–µ–Ω—å 2

DA 49 34 80 27

20 FC 70

UID –ö–∞—Ä—Ç—ã

04 5E 6F DA 49 34 80

ATS –æ—Ç–≤–µ—Ç

06 75 77 81 02 80 02 F0

–ü–æ—á–µ–º—É –Ω–∞—á–∞–ª —Ä–∞–±–æ—Ç–∞—Ç—å —Å i2c, —á–µ—Å—Ç–Ω–æ —Å–∫–∞–∑–∞—Ç—å —Ç–æ–≥–¥–∞ —è –µ—â–µ –Ω–µ –¥—É–º–∞–ª –æ —Ç–æ–º —á—Ç–æ i2c —Ç—Ä–µ–±—É–µ—Ç —Ö–æ—Ä–æ—à–∏–π –∏—Å—Ç–æ—á–Ω–∏–∫ –ø–∏—Ç–∞–Ω–∏—è. SPI –ø–æ –≤—Å–µ–π –≤–∏–¥–∏–º–æ—Å—Ç–∏ –º–µ–Ω–µ–µ —Ç—Ä–µ–±–æ–≤–∞—Ç–µ–ª–µ–Ω? –ò–ú–•–û –∫–æ–Ω–µ—á–Ω–æ. UART –º–µ–¥–ª–∏—Ç–µ–ª–µ–Ω? –¢–æ–∂–µ –ò–ú–•–û. –í –æ–±—â–µ–º —Ç–∞–∫ —É–∂ –≤—ã—à–ª–æ. –ü–æ–¥ SPI –æ–±—è–∑–∞—Ç–µ–ª—å–Ω–æ —Å–¥–µ–ª–∞—é, —Ç–∞–º –±—É–∫–≤–∞–ª—å–Ω–æ –¥–≤–µ —Ñ—É–Ω–∫—Ü–∏–∏ –ø–æ–ø—Ä–∞–≤–∏—Ç—å –∏ –≤—Å–µ.

UART –∫—Å—Ç–∞—Ç–∏ –ø–æ—á–µ–º—É –Ω–µ —É—á–∏—Ç—ã–≤–∞–ª. –¢–∞–º —á—Ç–æ –±—ã –ø–µ—Ä–µ–∫–ª—é—á–∏—Ç—å MFRC522 –Ω–∞ –Ω—É–∂–Ω—ã–π —É—Ä–æ–≤–µ–Ω—å, —Å–Ω–∞—á–∞–ª–∞ –Ω–∞–¥–æ –Ω–∞ –¥–µ—Ñ–æ–ª—å–Ω–æ–π —á–∞—Å—Ç–æ—Ç–µ –ø–æ–¥–∫–ª—é—á–∏—Ç—å—Å—è (9600), –ø–æ—Ç–æ–º –ø—Ä–æ–∏–∑–≤–µ—Å—Ç–∏ —Å–º–µ–Ω—É —á–µ—Ä–µ–∑ —Ä–µ–≥–∏—Å—Ç—Ä –Ω–∞ —Ç—Ä–µ–±—É–µ–º—É—é —Å–∫–æ—Ä–æ—Å—Ç—å (–º–∞–∫—Å–∏–º–∞–ª—å–Ω–∞—è –≤—Ä–æ–¥–µ –∫–∞–∫ 115200 –ò–ú–•–û), –∏ –ø–æ—Ç–æ–º —É–∂–µ –ø–µ—Ä–µ–∫–ª—é—á–∏—Ç—å —É–ø—Ä–∞–≤–ª—è—é—â—É—é –ø—Ä–æ–≥—Ä–∞–º–º—É –Ω–∞ –∑–∞–¥–∞–Ω–Ω—É—é —Å–∫–æ—Ä–æ—Å—Ç—å. –ú–Ω–µ –ø–æ–∫–∞–∑–∞–ª–æ—Å—å –∫–∞–∫ —Ç–æ –º–Ω–æ–≥–æ —Ç–µ–ª–æ–¥–≤–∏–∂–µ–Ω–∏–π –¥–ª—è –æ–±–≤—è–∑–∫–∏.

–î–æ–±–∞–≤–ª—è–µ–º –ø–æ—Å–ª–µ ATS

–°–ø–æ–π–ª–µ—Ä –ö–æ–¥:

//–ò–Ω—Ñ–æ—Ä–º–∞—Ü–∏—è –æ –∫–∞—Ä—Ç–µ

–¢–µ–ø–µ—Ä—å –º–æ–∂–Ω–æ –ø—Ä–æ—á–∏—Ç–∞—Ç—å –≤–µ—Ä—Å–∏—é –∫–∞—Ä—Ç—ã:

–ö–∞—Ä—Ç–∞ Desfire / Desfire EV1

–ö–∞—Å–∫–∞–¥–Ω—ã–π —É—Ä–æ–≤–µ–Ω—å 1

88 04 5E 6F BD

24 D8 36

–ö–∞—Å–∫–∞–¥–Ω—ã–π —É—Ä–æ–≤–µ–Ω—å 2

DA 49 34 80 27

20 FC 70

UID

04 5E 6F DA 49 34 80

ATS

06 75 77 81 02 80 02 F0

–ò–Ω—Ñ–æ—Ä–º–∞—Ü–∏—è –æ –∫–∞—Ä—Ç–µ

02 AF 04 01 01 01 00 18 05 88 B9

03 AF 04 01 01 01 04 18 05 14 97 02

02 00 04 5E 6F DA 49 34 80 BA 44 93 99 40 24 13 27 7D

–ù—É –∏ –≤ —Ç–∞–∫–æ–º –¥—É—Ö–µ.

–ï—â–µ —Ä–∞–∑ –Ω–∞–ø–æ–º–Ω—é, —á—Ç–æ –ª–æ–≥–∏—á–µ—Å–∫–æ–π –æ–±–≤—è–∑–∫–∏ –Ω–µ –¥–æ–ª–∂–Ω–æ –±—ã—Ç—å. –ß–∏—Å—Ç–∞—è –ø—Ä–æ—Ü–µ–¥—É—Ä–∞!

–î–∞, —Å–∏–ª—å–Ω–æ –º–Ω–æ–≥–æ –ø—Ä–æ—Å—Ç—Ä–∞–Ω—Å—Ç–≤–∞ –∑–∞–Ω–∏–º–∞–µ—Ç –∫–æ–¥, –∑–∞—Ç–æ –ø–æ–Ω—è—Ç–Ω–æ –∫–æ–Ω–∫—Ä–µ—Ç–Ω–æ –ø–æ —à–∞–≥–∞–º —á—Ç–æ –ø—Ä–æ–∏—Å—Ö–æ–¥–∏—Ç.

–ï—Å–ª–∏ –±—É–¥–µ—Ç–µ –ø–µ—Ä–µ–ø–∏—Å—ã–≤–∞—Ç—å —Ñ—É–Ω–∫—Ü–∏–∏ read/write –ø–æ–¥ SPI, –ø–æ–∂–∞–ª—É–π—Å—Ç–∞ —Å–æ—Ö—Ä–∞–Ω–∏—Ç–µ –ø—Ä–æ—Ü–µ–¥—É—Ä–Ω—É—é –æ—Ä–∏–µ–Ω—Ç–∏—Ä–æ–≤–∞–Ω–Ω–æ—Å—Ç—å. –ö—Ä–∞–π–Ω–µ –≤–∞–∂–Ω–∞ –ø—Ä–∏–º–∏—Ç–∏–≤–Ω–æ—Å—Ç—å –≤ —ç—Ç–æ–π –ø—Ä–æ–≥—Ä–∞–º–º–µ.

–ü–ª–∞–≤–Ω–æ –ø–æ–¥—Ö–æ–∂—É –∫ –∞–≤—Ç–æ—Ä–∏–∑–∞—Ü–∏–∏.

–°–µ–π—á–∞—Å –≤—ã–ø–æ–ª–Ω–∏–º —Å–µ–ª–µ–∫—Ç —Ä—É—Ç–∞ (00 00 00) –∏ –∑–∞–ø—Ä–æ—Å–∏–º —É –Ω–µ–≥–æ –∏–Ω—Ñ—É –æ –∫–ª—é—á–µ.

–î–∞–ª–µ–µ –∏–¥—É –±–ª–æ–∫–∞–º–∏. –¢–æ-–µ—Å—Ç—å: –∫—É—Å–æ—á–µ–∫ –¥–æ–±–∞–≤–ª—è–µ–º–æ–≥–æ –∫–æ–¥–∞ –∏ –µ–≥–æ –≤—ã–≤–æ–¥.

–ò–¥–µ–º —Å—é–¥–∞

viewtopic.php?p=3204527#p3204527 –∏–ª–∏ –ª–∏—Å—Ç–∞–µ–º –≤—ã—à–µ.

->

02 5A 00 00 00 66 1F 01 0C 0D 80 [Select App]

<- 02 00 10 2D

-> 03 64 00 45 48 01 0C 0D 80 [Key Version]

<- 03 00 00 70 4A

-> 02 45 B9 38 01 0C 0D 80 [Key Settings]

<- 02 00 0F 01 37 FD

–Ø —É–∂–µ –∑–∞–±—ã–ª –∫–∞–∫ —á–∏—Ç–∞—Ç—å –≤—ã–≤–æ–¥, –Ω–æ —Å—É—Ç—å —Ç–∞–º –ø—Ä–æ—Å—Ç–∞—è.

–í—ã–¥–µ–ª–∏–ª–∏ –ø—Ä–∏–ª–æ–∂–µ–Ω–∏–µ 5a 00 00 00

–î–∞–ª–µ–µ –º–æ–∂–Ω–æ –∞–≤—Ç–æ—Ä–∏–∑–æ–≤–∞—Ç—å—Å—è.

–ò–ª–∏ –∑–∞–ø—Ä–æ—Å–∏—Ç—å –≤–µ—Ä—Å–∏—é –∫–ª—é—á–∞ 64 00

–ò–ª–∏ –Ω–∞—Å—Ç—Ä–æ–π–∫–∏ –∫–ª—é—á–∞ 45

–í–æ—Ç —Å–µ–π—á–∞—Å –ø–æ–ø—Ä–æ–±—É–µ–º –¥–æ–±–∞–≤–∏—Ç—å –≤ –Ω–∞—à—É –ø—Ä–æ–≥—Ä–∞–º–º—É –∞–Ω–∞–ª–æ–≥, —á—Ç–æ –±—ã –ø–æ–ª—É—á–∏—Ç—å —Ç–µ –∂–µ —Å–∞–º—ã–µ –¥–∞–Ω–Ω—ã–µ. –ë—É–¥–µ—Ç —Ö–æ—Ä–æ—à–∏–º –ø—Ä–∏–º–µ—Ä–æ–º.

–ü–æ CRC - —è –Ω–µ –±—É–¥—É –µ–≥–æ –∑–∞–ø—Ä–∞—à–∏–≤–∞—Ç—å —É —Å–æ–ø—Ä–æ—Ü–µ—Å—Å–æ—Ä–∞, —Ç–∞–∫ –∫–∞–∫ –æ–Ω —É–∂–µ —Ä–∞—Å—á–∏—Ç–∞–Ω. –≠—Ç–∏ –¥–∞–Ω–Ω—ã–µ –Ω–µ –º–µ–Ω—è—é—Ç—Å—è –≤ –æ—Ç–ª–∏—á–∏–∏ –æ—Ç –∫–æ–º–∞–Ω–¥ —Å–≤—è–∑–∞–Ω–Ω—ã—Ö —Å —Å–µ–ª–µ–∫—Ç–∞–º–∏.

CRC —è —Ä–∞—Å—á–∏—Ç—ã–≤–∞–ª –∑–∞–±–ª–∞–≥–æ–≤—Ä–µ–º–µ–Ω–Ω–æ. –î–ª—è

02 5a 00 00 00 =

66 1F –∑–∞—Ç–µ–º —Å–ª–µ–¥—É–µ—Ç –∫–æ–º–∞–Ω–¥–∞ –æ—Ç–ø—Ä–∞–≤–∫–∏ –¥–∞–Ω–Ω—ã—Ö –Ω–∞ –∫–∞—Ä—Ç—É 01 0C 0D 80

–ê –≤–æ—Ç –∏ –ª–æ–≥–∏—á–µ—Å–∫–∞—è –æ—à–∏–±–∫–∞ –ù–µ –∑–Ω–∞—é –Ω–∞ —Å–∫–æ–ª—å–∫–æ —Ü–µ–ª–µ—Å–æ–æ–±—Ä–∞–∑–Ω–æ –∏—Å–ø–æ–ª—å–∑–æ–≤–∞—Ç—å —Å–æ–ø—Ä–æ—Ü–µ—Å—Å–æ—Ä mfrc522 –¥–ª—è —Ä–∞—Å—á–µ—Ç–∞ crc16, –Ω–æ –≤—Ä–æ–¥–µ –∫–∞–∫ –æ–Ω —ç—Ç–æ –¥–µ–ª–∞–µ—Ç –∫—É–¥–∞ –±—ã—Å—Ç—Ä–µ–µ —á–µ–º –ª—é–±–∞—è atmega –∏–ª–∏ –¥–∞–∂–µ stm. –£ –Ω–µ–≥–æ —Ç–∞–º –∞–∫—Å–µ–ª–µ—Ä–∞—Ü–∏—è –Ω–∞ –∞–ø–ø–∞—Ä–∞—Ç–Ω–æ–º —É—Ä–æ–≤–Ω–µ, –∏ –Ω–∏–∫–∞–∫–æ–π —Å–æ—Ñ—Ç –µ–≥–æ –ø–æ –∏–¥–µ–µ –æ–±–æ–≥–Ω–∞—Ç—å –Ω–µ —Å–ø–æ—Å–æ–±–µ–Ω. –ò–ú–•–û! –í–æ–æ–±—â–µ –Ω–µ —Ç–µ—Å—Ç–∏–ª. –ù–∞–¥–æ –±—ã –ø–æ—Ç–µ—Å—Ç–∏—Ç—å –ø–æ—Ç–æ–º.

–ö—Å—Ç–∞—Ç–∏, bit2 –Ω–∞—Å—Ç—Ä–æ–π–∫–∏ –∫–ª—é—á–∞ —Å–æ–æ–±—â–∞–µ—Ç —á—Ç–æ –±–µ–∑ –∞–≤—Ç–æ—Ä–∏–∑–∞—Ü–∏–∏ –º–æ–∂–Ω–æ —Å–æ–∑–¥–∞–≤–∞—Ç—å –∏ —É–¥–∞–ª—è—Ç—å –∞–ø–ø–ª–∏–∫–∞—Ü–∏–∏. –ú–æ–∂–µ—Ç —Å–æ–∑–¥–∞–¥–∏–º —á–µ–≥–æ –¥–ª—è –Ω–∞—á–∞–ª–∞

–î–æ–±–∞–≤–ª—è–µ–º –ø–æ–¥ –∏–Ω—Ñ–æ—Ä–º–∞—Ü–∏—é –æ –∫–∞—Ä—Ç–µ

–ö–æ–¥:

//–Ý–∞—Å—á–∏—Ç—ã–≤–∞–µ–º CRC —Å–æ–ø—Ä–æ—Ü–µ—Å—Å–æ—Ä–æ–º mfrc522 - –Ω–∞ –≤—ã—Ö–æ–¥–µ crc[0] –∏ crc[1]

–Ý–µ–∑—É–ª—å—Ç–∞—Ç - 03 00 C8 34

03 00 - –∫–æ–º–∞–Ω–¥–∞ –≤—ã–ø–æ–ª–Ω–µ–Ω–∞, —Å8 34 –≤—Ä–æ–¥–µ –∫–∞–∫ BCC –∏–ª–∏ CRC

–í —á–µ–º –∂–µ –∑–∞–∫–ª—é—á–∞–ª–∞—Å—å –ª–æ–≥–∏—á–µ—Å–∫–∞—è –æ—à–∏–±–∫–∞ —è –¥—É–º–∞—é –≤—ã –º–æ–∂–µ—Ç–µ —Ä–∞–∑–æ–±—Ä–∞—Ç—å—Å—è —Å–∞–º–∏ –≤–∑–≥–ª—è–Ω—É–≤ –Ω–∞ –≤—ã–≤–æ–¥.

Write(0x09,

0x03 );Write(0x09,0x5a);Write(0x09,0x00);Write(0x09,0x00);Write(0x09,0x00);

–í—Å–µ –¥–µ–ª–æ –≤ –Ω–∞—Ç–∏–≤–Ω–æ–º –Ω–∞–±–æ—Ä–µ –∫–æ–º–∞–Ω–¥.

–ö–∞–∂–¥—ã–π –∑–∞–ø—Ä–æ—Å –∫ –∫–∞—Ä—Ç–µ —Ç—Ä–µ–±—É–µ—Ç—Å—è —á–µ—Ä–µ–¥–æ–≤–∞—Ç—å: 02, 03, 02.

–í–æ—Ç –æ—á–µ—Ä–µ–¥–Ω–æ—Å—Ç—å:

–ò–Ω—Ñ–æ—Ä–º–∞—Ü–∏—è –æ –∫–∞—Ä—Ç–µ

02 AF 04 01 01 01 00 18 05 88 B9

03 AF 04 01 01 01 04 18 05 14 97 02

02 00 04 5E 6F DA 49 34 80 BA 44 93 99 40 24 13 27 7D

03 00 C8 34

–í–µ—Ä–Ω—É—Ç—å—Å—è –Ω–∞–≤–µ—Ä—Ö

–Ý–µ–∫–ª–∞–º–∞

maddogmaycry

–ó–∞–≥–æ–ª–æ–≤–æ–∫ —Å–æ–æ–±—â–µ–Ω–∏—è: Re: –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–î–æ–±–∞–≤–ª–µ–Ω–æ: –í—Å –æ–∫—Ç 29, 2017 00:29:45

–ö–∞—Ä–º–∞: 2

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏–π: 6

–ó–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω: –ß—Ç —Å–µ–Ω 07, 2017 20:05:06–°–æ–æ–±—â–µ–Ω–∏–π: 68

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏—è: 0

–ê–≤—Ç–æ—Ä–∏–∑–∞—Ü–∏—è.

–í–µ—Ä–Ω—É—Ç—å—Å—è –Ω–∞–≤–µ—Ä—Ö

maddogmaycry

–ó–∞–≥–æ–ª–æ–≤–æ–∫ —Å–æ–æ–±—â–µ–Ω–∏—è: Re: –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–î–æ–±–∞–≤–ª–µ–Ω–æ: –í—Ç –æ–∫—Ç 31, 2017 01:11:55

–ö–∞—Ä–º–∞: 2

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏–π: 6

–ó–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω: –ß—Ç —Å–µ–Ω 07, 2017 20:05:06–°–æ–æ–±—â–µ–Ω–∏–π: 68

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏—è: 0

–í–Ω–∏–º–∞–Ω–∏–µ. –í—Å–µ —á—Ç–æ —è –æ–ø–∏—Å—ã–≤–∞–ª –æ —à–∞–≥–∞—Ö –∞–≤—Ç–æ—Ä–∏–∑–∞—Ü–∏–∏ Desfire –¥–æ –¥–∞–Ω–Ω–æ–≥–æ –º–æ–º–µ–Ω—Ç–∞ –Ω–µ —è–≤–ª—è–µ—Ç—Å—è TRUE. –ü—Ä–∏–Ω—Ü–∏–ø –≤–µ—Ä–Ω—ã–π, –Ω–æ –¥–µ—Ç–∞–ª–∏ –Ω–µ –æ–ø–∏—Å–∞–Ω—ã.

–ê–≤—Ç–æ—Ä–∏–∑–∞—Ü–∏—è —á–µ—Ä–µ des/3des = 1a –∫–ª—é—á 00 (root)

-> 1a 00

<- 5D 99 4C E0 85 F2 40 89

5D 99 4C E0 85 F2 40 89 = RndB –ö–∞—Ä—Ç—ã.

–ù–µ —Ç–æ—Ä–æ–ø–∏–º—Å—è –µ–≥–æ –¥–µ–∫–æ–¥–∏—Ä–æ–≤–∞—Ç—å.

–¢–µ–ø–µ—Ä—å –≥–µ–Ω–µ—Ä–∏—Ä—É–µ—Ç—Å—è —Å–≤–æ–π RndA

84 9B 36 C5 F8 BF 4A 09 –î–∞–ª–µ–µ —Ç—Ä–µ–±—É–µ—Ç—Å—è —Ç–∞–∫ –Ω–∞–∑—ã–≤–∞–µ–º–æ–µ —Å–ª–æ–∂–µ–Ω–∏–µ –ø–æ –º–æ–¥—É–ª—é (XOR)

0 + 0 = 0

1 + 0 = 1

0 + 1 = 1

1 + 1 = 0

5D 99 4C E0 85 F2 40 89 ^

84 9B 36 C5 F8 BF 4A 09 = D9 02 7A 25 7D 4D 0A 80

–®–∏—Ñ—Ä—É–µ–º D9 02 7A 25 7D 4D 0A 80

–Ý–µ–∑—É–ª—å—Ç–∞—Ç 21 D0 AD 5F 2F D9 74 54

–£—Ä–∞. –ü–æ —à–∞–±–ª–æ–Ω—É –ø—Ä–æ–≤–µ—Ä–∏–ª, —ç—Ç–æ –ø–µ—Ä–≤–∞—è —á–∞—Å—Ç—å –æ—Ç–≤–µ—Ç–∞. –î–∞–ª—å—à–µ –±—É–¥–µ—Ç –∏–Ω—Ç–µ—Ä–µ—Å–Ω–µ–π

–¢–µ–ø–µ—Ä—å –±–µ—Ä–µ–º –∑–∞—à–∏—Ñ—Ä–æ–≤–∞–Ω–Ω—ã–π RndB - 5D 99 4C E0 85 F2 40 89 –∏ –¥–µ—à–∏—Ñ—Ä—É–µ–º (des/3des) (0x00 00 00 00 00 00 00 00 ~ HEX)

–Ý–µ–∑—É–ª—å—Ç–∞—Ç RndB_dec - 4F D1 B7 59 42 A8 B8 E1 –¥–µ–ª–∞–µ–º —Å–º–µ—â–µ–Ω–∏–µ << –Ω–∞ 8 –±–∏—Ç. –Ý–µ–∑—É–ª—å—Ç–∞—Ç = D1 B7 59 42 A8 B8 E1 4F

–¢–µ–ø–µ—Ä—å –±–µ—Ä–µ–º 21 d0 ad 5f 2f d9 74 54 ^ d1 b7 59 42 a8 b8 e1 4f –∏ –ø—Ä–æ–∏–∑–≤–æ–¥–∏–º —Å–ª–æ–∂–µ–Ω–∏–µ –ø–æ –º–æ–¥—É–ª—é (XOR)

–Ý–µ–∑—É–ª—å—Ç–∞—Ç = f0 67 f4 1d 87 61 95 1b

–®–∏—Ñ—Ä—É–µ–º = A746CC80567F1B1C

–ê –≤–æ—Ç –∏ –≤—Ç–æ—Ä–∞—è –ø–æ–ª–æ–≤–∏–Ω–∞ RNDAB_enc = 21D0AD5F2FD97454

A746CC80567F1B1C –û—Ç–ø—Ä–∞–≤–ª—è–µ–º –∫–∞—Ä—Ç–µ –Ω–∞ —á—Ç–æ –ø–æ–ª—É—á–∞–µ–º RNDA_enc.

–û—Ç–≤–µ—Ç - 91 3C 6D ED 84 22 1C 41 ^

A746CC80567F1B1C = 9b 36 c5 f8 bf 4a 09 84 << 8 = 36 c5 f8 bf 4a 09 84 9b

If rnda == rnda_enc_dec (36 c5 f8 bf 4a 09 84 9b == 36 c5 f8 bf 4a 09 84 9b) –∑–Ω–∞—á–∏—Ç –º—ã –∞–≤—Ç–æ—Ä–∏–∑–æ–≤–∞–ª–∏—Å—å

–ò–¥–µ–º –¥–∞–ª—å—à–µ. –í–æ—Ç –ø—Ä–æ—Å—Ç–∞—è —Å—Ö–µ–º–∞, –ø–æ–∫–∞–∑—ã–≤–∞—é—â–∞—è —Å–º—ã—Å–ª –ø—Ä–æ–∏—Å—Ö–æ–¥—è—â–µ–≥–æ:

rndb 5D 99 4C E0 85 F2 40 89

rnda 84 9B 36 C5 F8 BF 4A 09

XOR = D9 02 7A 25 7D 4D 0A 80

XOR_enc

21 D0 AD 5F 2F D9 74 54 rndb_dec_rot D1 B7 59 42 A8 B8 E1 4F

XOR = f0 67 f4 1d 87 61 95 1b

XOR_enc =

A7 46 CC 80 56 7F 1B 1C –Ø —Ç—É—Ç —Å–º–æ—Ç—Ä–µ–ª –≤ —Å–µ—Ç–∏ –Ω–∞—Ä–æ–¥ –∞–∫—Ç–∏–≤–Ω–æ –æ–±—Å—É–∂–¥–∞–ª —Ä–∞–∑–Ω—ã–µ –∞–ª–≥–æ—Ä–∏—Ç–º—ã.

–ö—Ç–æ —Ç–æ –ø—Ä–µ–¥–ª–∞–≥–∞–ª 3DES(randA) + 3DES(randB' XOR 3DES(randA)) –Ω–æ —É –º–µ–Ω—è –ø–æ–¥–æ–±–Ω–∞—è —Ñ–æ—Ä—É–º–∞–ª–∞ –≤–æ–æ–±—â–µ –Ω–µ —Ä–∞–±–æ—Ç–∞–µ—Ç. –ï—Å—Ç—å –≤–µ—Ä–æ—è—Ç–Ω–æ—Å—Ç—å —á—Ç–æ —è –µ–µ –ø–æ–Ω—è–ª –Ω–µ –ø—Ä–∞–≤–∏–ª—å–Ω–æ.

–ö—Ç–æ —Ç–æ –≤–æ–æ–±—â–µ –ø—Ä–µ–¥–ª–æ–∂–∏–ª TDES_CBC(randA | randB), –Ω–æ –≤—Ç–æ—Ä–æ–π –≤–∞—Ä–∏–∞–Ω—Ç –≤–æ–æ–±—â–µ –Ω–µ –ø–æ–Ω—è—Ç–Ω–æ –∫–∞–∫ –≤—ã—á–∏—Å–ª—è—Ç—å –±–µ–∑ XOR –∏ —Å–º–µ—â–µ–Ω–∏—è, —Ç–∞–∫ –∫–∞–∫ –∫–∞—Ä—Ç–∞ —Å–∞–º–∞ –ø–æ —Å–µ–±–µ —Å–º–µ—â–∞–µ—Ç 8 –±–∏—Ç –≤–ø—Ä–∞–≤–æ –ª—é–±—É—é –ø–æ—Å–ª–µ–¥–æ–≤–∞—Ç–µ–ª—å–Ω–æ—Å—Ç—å –≤–æ–∑–≤—Ä–∞—â–∞–µ–º—É—é –ø—Ä–æ—Ü–µ—Å—Å–æ—Ä—É.

–ú–æ—è —Ñ–æ—Ä–º—É–ª–∞ –≤—ã–≥–ª—è–¥–∏—Ç —Ç–∞–∫: part1(Des(rndB ^ rndA)) + des(rndb_dec_rot ^ part1);

–ò–ª–∏ 3desCBC(IV=5D994CE085F24089(84 9B 36 C5 F8 BF 4A 09)) = 21D0AD5F2FD97454

–ù–∞–¥–æ –ø–æ–Ω–∏–º–∞—Ç—å, —á—Ç–æ 3des = des_enc + des_dec + des_enc. –¢–æ-–µ—Å—Ç—å –≤—Ç–æ—Ä–æ–π –≤–∞—Ä–∏–∞–Ω—Ç —É–∂–µ –ø–æ—Ç—Ä–∞—Ç–∏–ª —Ç—Ä–∏ –ø–æ–¥—Ö–æ–¥–∞, –Ω–æ —Å–æ–∑–¥–∞–ª —Ç–æ–ª—å–∫–æ –ø–µ—Ä–≤—É—é —á–∞—Å—Ç—å, —Ç–æ–≥–¥–∞ –∫–∞–∫

–ø–µ—Ä–≤—ã–π –≤–∞—Ä–∏–∞–Ω—Ç —Å–æ–∑–¥–∞–ª —Å—Ä–∞–∑—É –¥–≤–µ —á–∞—Å—Ç–∏ –∑–∞ —Ç—Ä–∏ –ø—Ä–æ—Ö–æ–¥–∞.

–ö–∞–∫–æ–π –∏–∑ –¥–∞–Ω–Ω—ã—Ö –≤–∞—Ä–∏–∞–Ω—Ç–æ–≤ –±–æ–ª–µ–µ –æ–ø—Ç–∏–º–∞–ª—å–Ω—ã–π –ø–æ –ø—Ä–æ–∏–∑–≤–æ–¥–∏—Ç–µ–ª—å–Ω–æ—Å—Ç–∏ –Ω–∞–¥–æ –±—É–¥–µ—Ç –≤—ã—è—Å–Ω–∏—Ç—å.

–°—Ö–µ–º–∞ —Ä–∞–±–æ—á–∞—è, —Ç—Ä–µ–±—É–µ—Ç 2 –ø—Ä–æ—Ö–æ–¥–∞ —à–∏—Ñ—Ä–æ–≤–∞–Ω–∏—è (DES) –∏ –æ–¥–∏–Ω –¥–µ—à–∏—Ñ—Ä–æ–≤–∫–∏ (DES). –¢–æ-–µ—Å—Ç—å —Ç—Ä–∏ –ø—Ä–æ—Ö–æ–¥–∞ des = 1 –ø—Ä–æ—Ö–æ–¥ 3des. –¢–æ-–ª–∏ —É –º–µ–Ω—è –ø—Ä–æ–±–ª–µ–º–∞ —Å –ª–æ–≥–∏–∫–æ–π, —Ç–æ-–ª–∏ –Ω–∞—Ä–æ–¥ –ø—Ä–æ–∏–∑–≤–æ–¥–∏—Ç –≤ —Ç—Ä–∏ —Ä–∞–∑–∞ –±–æ–ª—å—à–µ –ø—Ä–æ—Ö–æ–¥–æ–≤ —á–µ–º —Ç—Ä–µ–±—É–µ—Ç—Å—è (—Å–º.–≤—ã—à–µ).

–í–ø—Ä–æ—á–µ–º, —ç—Ç–æ –ø–æ —Å—É—Ç–∏ —Ç–æ—Ç –∂–µ 3des —Å CBC. –¢–æ-–µ—Å—Ç—å –ø–æ —Å—É—Ç–∏, –≤ —Ç–µ–æ—Ä–∏–∏, –ø—Ä–µ–¥–ª–æ–∂–µ–Ω–∏–µ –∏—Å–ø–æ–ª—å–∑–æ–≤–∞—Ç—å TDES_CBC(randA | randB) –ø–æ—Ö–æ–∂–µ –Ω–∞ TRUE, –Ω–æ —è –∫–∞–∫ –Ω–µ –ø—ã—Ç–∞–ª—Å—è —Ä–∞—Å–∫–æ—Ä—è—á–∏—Ç—å—Å—è,- –Ω—É –Ω–∏–∫–∞–∫. –ë—É–¥—É –µ—â–µ –∫–æ–≤—ã—Ä—è—Ç—å —ç—Ç—É —Ç–µ–º—É.

–í –æ–±—â–µ–º –ø–æ–∫–∞ –Ω–µ –ø–æ–Ω–∏–º–∞—é –Ω–∞ 100% –∫–∞–∫ —ç—Ç–∞ —à—Ç—É–∫–∞ —Ñ—É–Ω–∫—Ü–∏–æ–Ω–∏—Ä—É–µ—Ç.

–ù–∞—Ä–æ–¥ –∫–æ—Ç–æ—Ä—ã–π —Ä–∞–∑–æ–±—Ä–∞–ª—Å—è –≤ —Ç–µ–º–µ –∏ –≤—ã–ª–æ–∂–∏–ª –ª–æ–≥–∏, –∫–æ—Ç–æ—Ä—ã–µ –Ω–µ –¥–∞—é—Ç –ø–æ–ª–Ω–æ–≥–æ –ø—Ä–µ–¥—Å—Ç–∞–≤–ª–µ–Ω–∏—è –æ –º–µ—Ö–∞–Ω–∏–∫–µ.

–í–æ—Ç –ø—Ä–∏–º–µ—Ä –æ–¥–Ω–æ–≥–æ –∏–∑ –Ω–∏—Ö:

* RndB_enc: 5D 99 4C E0 85 F2 40 89

* RndB: 4F D1 B7 59 42 A8 B8 E1

* RndB_rot: D1 B7 59 42 A8 B8 E1 4F

* RndA: 84 9B 36 C5 F8 BF 4A 09

* RndAB: 84 9B 36 C5 F8 BF 4A 09 D1 B7 59 42 A8 B8 E1 4F

* RndAB_enc: 21 D0 AD 5F 2F D9 74 54 A7 46 CC 80 56 7F 1B 1C

–Ý–µ–∑—É–ª—å—Ç–∞—Ç: ED7DDE10C75977DC753BA677F37133BD

–î–æ–ª–∂–Ω–æ –±—ã—Ç—å: 21 D0 AD 5F 2F D9 74 54 A7 46 CC 80 56 7F 1B 1C

–õ–∞–¥–Ω–æ, —ç—Ç–æ –¥–µ–ª–æ —Ç–∞–∫–æ–µ.

–ó–Ω–∞—á–∏—Ç –ø–æ—Å–ª–µ –æ—Ç–ø—Ä–∞–≤–∫–∏ –≤–æ—Ç —ç—Ç–æ–π —Å—Ç—Ä–æ–∫–∏ –∫–∞—Ä—Ç–µ 21 D0 AD 5F 2F D9 74 54 A7 46 CC 80 56 7F 1B 1C

–∫–∞—Ä—Ç–∞ –¥–æ–ª–∂–Ω–∞ –æ—Ç–≤–µ—Ç–∏—Ç—å —Å—Ç–∞—Ç—É—Å–æ–º 00 –∏ –≤—ã—Å–ª–∞—Ç—å –Ω–∞–º –Ω–∞—à rnda. –í –ø—Ä–∏–Ω—Ü–∏–ø–µ, –µ—Å–ª–∏ —Å—Ç–∞—Ç—É—Å 00, —Ç–æ —ç—Ç–æ —É–∂–µ –æ–∑–Ω–∞—á–∞–µ—Ç —É—Å–ø–µ—Ö –∏ –∞–≤—Ç–æ—Ä–∏–∑–∞—Ü–∏—è —è–≤–ª—è–µ—Ç—Å—è —Å–≤–µ—Ä—à–µ–Ω–Ω–æ–π, –Ω–æ —ç—Ç–æ –≤—Å–µ –º–æ–µ —Å—É–±—å–µ–∫—Ç–∏–≤–Ω–æ–µ –ò–ú–•–û.

–ü–æ—Å–ª–µ —É—Å–ø–µ—à–Ω–æ–π –∞–≤—Ç–æ—Ä–∏–∑–∞—Ü–∏–∏, —É –Ω–∞—Å –Ω–∞ —Ä—É–∫–∞—Ö –ø–æ—è–≤–∏–ª—Å—è —Å–µ—Å–∏–æ–Ω–Ω—ã–π –∫–ª—é—á. –í —á–µ–º –µ–≥–æ —Å—É—Ç—å —è –ø–æ–∫–∞ –Ω–µ –≤ —Ç–µ–º–µ, –Ω–æ –≤—Ä–æ–¥–µ –∫–∞–∫ –Ω–∞—Ä–æ–¥ –ø—Ä–∏ –µ–≥–æ –ø–æ–º–æ—â–∏ –≤—ã—á–∏—Å–ª—è–µ—Ç –Ω–µ–∫–∏–π CMAC. –Ø –ø–æ–∫–∞ –Ω–µ —á–∏—Ç–∞–ª —á—Ç–æ —ç—Ç–æ, –Ω–æ –ø–æ —Ö–æ–¥—É —ç—Ç–∞ —à—Ç—É–∫–∞ –Ω–∞–º –ø–æ–º–æ–≥–∞–µ—Ç –∫–æ–¥–∏—Ä–æ–≤–∞—Ç—å/–¥–µ–∫–æ–¥–∏—Ä–æ–≤–∞—Ç—å –æ—Ç–≤–µ—Ç—ã, –∏ –æ–Ω–∞ –∫–∞–∂–¥—ã–π —Ä–∞–∑ –º–µ–Ω—è–µ—Ç—Å—è –ø–æ—Å–ª–µ –æ–±–º–µ–Ω–∞ –º–µ–Ω—è–µ—Ç—Å—è –æ—Å–æ–±—ã–º –æ–±—Ä–∞–∑–æ–º. –ò–ú–•–û.

–î–∞–ª–µ–µ —Ç–µ–æ—Ä–∏—è, –∫–æ—Ç–æ—Ä–∞—è –≤–æ–∑–º–æ–∂–Ω–æ –Ω–µ –∏–º–µ–µ—Ç –Ω–∏—á–µ–≥–æ –æ–±—â–µ–≥–æ —Å —Ä–µ–∞–ª—å–Ω–æ—Å—Ç—å.

Session Key (IV) –º—ã –º–æ–∂–µ–º –ø–æ–ª—É—á–∏—Ç—å –≤–∑—è–≤ –ø–µ—Ä–≤—ã–µ —á–µ—Ç—ã—Ä–µ –±–∞–π—Ç–∞ RNDA + –ø–µ—Ä–≤—ã–µ —á–µ—Ç—ã—Ä–µ –±–∞–π—Ç–∞ RNDB + –ø–æ–≤—Ç–æ—Ä–∏–º –µ—â–µ —Ä–∞–∑.

84 9B 36 C5 4F D1 B7 59 84 9B 36 C5 4F D1 B7 59

–ù–æ –≤—Å–µ –Ω–µ —Ç–∞–∫ –ø—Ä–æ—Å—Ç–æ, DES –∏–≥–Ω–æ—Ä–∏—Ä—É–µ—Ç –∫–∞–∂–¥—ã–π 0 –±–∏—Ç –±–∞–π—Ç–∞, –∞ –∑–Ω–∞—á–∏—Ç –ø–æ—Ç—Ä–µ–±—É–µ—Ç—Å—è –æ–ø–µ—Ä–∞—Ü–∏—è, –∫–æ—Ç–æ—Ä–∞—è –Ω–∞ C/C++ –≤—ã–≥–ª—è–¥–∏—Ç —Å–ª–µ–¥—É—é—â–∏–º –æ–±—Ä–∞–∑–æ–º

–±–∞–π—Ç&=~(1<<0);

–ü—Ä–∏–º–µ—Ä:

84 9B 36 C5 4F D1 B7 59 84 9B 36 C5 4F D1 B7 59

84 9A 36 C4 4E D0 B6 58 84 9A 36 C4 4E D0 B6 58

–ß—Ç–æ –±—ã –ø–æ–Ω–∏–º–∞—Ç—å –æ —á–µ–º —Ä–µ—á—å.

–í–æ–∑—å–º–µ–º –ø–µ—Ä–≤—ã–µ –¥–≤–∞ –±–∞–π—Ç–∞:

84 9B - 1000010

0 1001101

1 84 9A - 1000010

0 1001101

0 84 9A 36 C4 4E D0 B6 58 84 9A 36 C4 4E D0 B6 58

–í–µ—Ä–æ—è—Ç–Ω–æ —ç—Ç–æ –∏ –µ—Å—Ç—å IV key.

Message authentication code = MAC (4 byte) 84 9A 36 C4 4E D0 B6 58

CMAC (–∑–∞—à–∏—Ñ—Ä–æ–≤–∞–Ω–Ω—ã–π MAC).

–í–æ–æ–±—â–µ MAC –∏—Å–ø–æ–ª—å–∑—É–µ—Ç—Å—è –¥–ª—è –∫–æ–º–º—É–Ω–∏–∫–∞—Ü–∏–∏ —á–µ—Ä–µ–∑ AES. –ù–æ –Ω–µ —É–≤–µ—Ä–µ–Ω.

–í—Å–µ —ç—Ç–æ –ò–ú–•–û, —Ç–∞–∫ –∫–∞–∫ —ç—Ç–æ—Ç –≤–æ–ø—Ä–æ—Å —è —Å–µ–π—á–∞—Å –∏ —Ä–∞–∑–±–∏—Ä–∞—é.

http://nvlpubs.nist.gov/nistpubs/Legacy ... 00-38b.pdf

–í–µ—Ä–Ω—É—Ç—å—Å—è –Ω–∞–≤–µ—Ä—Ö

maddogmaycry

–ó–∞–≥–æ–ª–æ–≤–æ–∫ —Å–æ–æ–±—â–µ–Ω–∏—è: Re: –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–î–æ–±–∞–≤–ª–µ–Ω–æ: –ß—Ç –Ω–æ—è 02, 2017 02:27:41

–ö–∞—Ä–º–∞: 2

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏–π: 6

–ó–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω: –ß—Ç —Å–µ–Ω 07, 2017 20:05:06–°–æ–æ–±—â–µ–Ω–∏–π: 68

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏—è: 0

–¢–∞–∫, —á—Ç–æ –Ω–∞ –¥–∞–Ω–Ω—ã–π –º–æ–º–µ–Ω—Ç —Å—Ç–∞–ª–æ –∏–∑–≤–µ—Å—Ç–Ω–æ.

1 - –ø–æ—Å–ª–µ –∞–≤—Ç–æ—Ä–∏–∑–∞—Ü–∏–∏ –æ–±–º–µ–Ω –¥–∞–Ω–Ω—ã–º–∏ —Å –∫–∞—Ä—Ç–æ–π —Ç–∞–∫ –∂–µ —à–∏—Ñ—Ä—É–µ—Ç—Å—è (—Å—Ö–µ–º–∞ —É NXP –∫–∞–∫ –≤–æ–¥–∏—Ç—Å—è —Å–≤–æ—è)

–Ω–µ –º–æ–≥—É—Ç —ç—Ç–∏ —Ä–µ–±—è—Ç–∞ –±–µ–∑ —Ç–∞–Ω—Ü–µ–≤ —Å –±—É–±–Ω–æ–º.

2 - –¢—Ä–µ–±—É–µ—Ç—Å—è —Ñ–æ—Ä–º–∏—Ä–æ–≤–∞—Ç—å –±–ª–æ–∫–∏ –ø–æ 8 –±–∞–π—Ç, –µ—Å–ª–∏ –ø–∞–∫–µ—Ç –±–æ–ª—å—à–µ 8 –±–∞–π—Ç, —Ç–æ —É—Å—Ç–∞–Ω–∞–≤–ª–∏–≤–∞–µ—Ç—Å—è padding. –î–æ–ø—É—Å—Ç–∏–º –ø–∞–∫–µ—Ç –∏–º–µ–µ—Ç –¥–ª–∏–Ω—É 12 –±–∞–π—Ç, –∑–Ω–∞—á–∏—Ç –≤–º–µ—Å—Ç–µ —Å –ø–∞–¥–¥–∏–Ω–≥–æ–º –ø–æ–ª—É—á–∏—Ç—Å—è 16 –±–∞–π—Ç, —Ç–æ-–µ—Å—Ç—å –∫—Ä–∞—Ç–Ω–æ 8-–º–∏.

3 - –≠—Ç–∏ –ø–∞–∫–µ—Ç—ã —Ç—Ä–µ–±—É–µ—Ç—Å—è —à–∏—Ñ—Ä–æ–≤–∞—Ç—å/–¥–µ—à–∏—Ñ—Ä–æ–≤–∞—Ç—å –º–µ—Ç–æ–¥–æ–º –æ—Ç NXP

http://read.pudn.com/downloads134/ebook ... df#page=29

–í–µ—Ä–Ω—É—Ç—å—Å—è –Ω–∞–≤–µ—Ä—Ö

maddogmaycry

–ó–∞–≥–æ–ª–æ–≤–æ–∫ —Å–æ–æ–±—â–µ–Ω–∏—è: Re: –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–î–æ–±–∞–≤–ª–µ–Ω–æ: –ü–Ω –Ω–æ—è 06, 2017 21:38:06

–ö–∞—Ä–º–∞: 2

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏–π: 6

–ó–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω: –ß—Ç —Å–µ–Ω 07, 2017 20:05:06–°–æ–æ–±—â–µ–Ω–∏–π: 68

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏—è: 0

–ü—Ä–∏–≤–µ—Ç—Å—Ç–≤—É—é. –î–æ–ª–≥–æ –Ω–∏—á–µ–≥–æ –Ω–µ –≤—ã–∫–ª–∞–¥—ã–≤–∞–ª. –ò–∑—É—á–∞–ª –¥–æ–ø–æ–ª–Ω–∏—Ç–µ–ª—å–Ω—É—é –∏–Ω—Ñ–æ—Ä–º–∞—Ü–∏—é.

–§—É–Ω–∫—Ü–∏—è —Ä–∞—Å—á–µ—Ç–∞ CRC16 –¥–ª—è MIFARE (–ø–æ–ª–∏–Ω–æ–º 6363) –Ω–∞ –∞—Ä–¥—É–∏–Ω–∫—É.

–ï—Å–ª–∏ –æ–ø—Ç–∏–º–∏–∑–∏—Ä—É–µ—Ç–µ –±—É–¥—É –æ—á–µ–Ω—å —Ä–∞–¥.

–ö–æ–¥:

byte crc16[2];

–ï—â–µ –æ–¥–∏–Ω

–ö–æ–¥:

uint16_t CalcCrc16(const byte* u8_Data, int s32_Length){

CRC32

–ö–æ–¥:

uint32_t CalcCrc32(const byte* u8_Data, int s32_Length, uint32_t u32_Crc = 0xFFFFFFFF){

–í–µ—Ä–Ω—É—Ç—å—Å—è –Ω–∞–≤–µ—Ä—Ö

maddogmaycry

–ó–∞–≥–æ–ª–æ–≤–æ–∫ —Å–æ–æ–±—â–µ–Ω–∏—è: Re: –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–î–æ–±–∞–≤–ª–µ–Ω–æ: –°—Ä –Ω–æ—è 08, 2017 04:02:06

–ö–∞—Ä–º–∞: 2

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏–π: 6

–ó–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω: –ß—Ç —Å–µ–Ω 07, 2017 20:05:06–°–æ–æ–±—â–µ–Ω–∏–π: 68

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏—è: 0

–¢–∞–∫ –∫–∞–∫ MFRC522 –≤–æ–∑–≤—Ä–∞—â–∞–µ—Ç –∫–æ–ª–∏—á–µ—Å—Ç–≤–æ –±–∞–π—Ç –≤ –±—É—Ñ—Ñ–µ—Ä–µ HEX –∑–Ω–∞—á–µ–Ω–∏–µ–º, –Ω–µ –ø–ª–æ—Ö–æ –±—ã–ª–æ –±—ã

–∫–æ–Ω–≤–µ—Ä—Ç–∏—Ä–æ–≤–∞—Ç—å —ç—Ç–æ –∑–Ω–∞—á–µ–Ω–∏–µ –≤ DEC.

–Ø –Ω–µ —É–≤–µ—Ä–µ–Ω —á—Ç–æ POW –±—ã—Å—Ç—Ä, –Ω–æ –¥—Ä—É–≥–∏—Ö –≤–∞—Ä–∏–∞–Ω—Ç–æ–≤ —è –ø–æ–∫–∞ –Ω–µ –Ω–∞—à–µ–ª.

–ö–æ–¥:

int GetBufferSize(){

–ß—ë —Ç–æ —è —Å—Ç—É–ø–∏–ª. –û–∫–∞–∑—ã–≤–∞–µ—Ç—Å—è –≤–æ–∑–≤—Ä–∞—â–∞–µ—Ç –Ω–æ—Ä–º–∞–ª—å–Ω–æ–µ –∑–Ω–∞—á–µ–Ω–∏–µ. –°—Ç—Ä–∞–Ω–Ω–æ. –Ø –±—ã–ª —É–±–µ–∂–¥–µ–Ω –≤ —Ç–æ–º —á—Ç–æ –≤–æ–∑–≤—Ä–∞—â–∞–ª–æ—Å—å HEX –∑–Ω–∞—á–µ–Ω–∏–µ. –ò–Ω–∂–µ–Ω–µ—Ä—ã NXP - –∑–∞—á—ë—Ç.

–í–µ—Ä–Ω—É—Ç—å—Å—è –Ω–∞–≤–µ—Ä—Ö

maddogmaycry

–ó–∞–≥–æ–ª–æ–≤–æ–∫ —Å–æ–æ–±—â–µ–Ω–∏—è: Re: –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–î–æ–±–∞–≤–ª–µ–Ω–æ: –ß—Ç –Ω–æ—è 16, 2017 16:04:21

–ö–∞—Ä–º–∞: 2

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏–π: 6

–ó–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω: –ß—Ç —Å–µ–Ω 07, 2017 20:05:06–°–æ–æ–±—â–µ–Ω–∏–π: 68

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏—è: 1

–°–µ–≥–æ–¥–Ω—è –≤–µ–ª–∏–∫–∏–π –¥–µ–Ω—å

—è –∞–≤—Ç–æ—Ä–∏–∑–æ–≤–∞–ª –∫–∞—Ä—Ç—É –∫–ª—é—á–æ–º –ø–æ —É–º–æ–ª—á–∞–Ω–∏—é.

–ù–∏–∂–µ –ª–æ–≥.

<- 44 03

-> 93 20

<- 88 04 5E 6F BD

-> 93 70 88 04 5E 6F BD 0E 60

<- 24 D8 36

-> 95 20

<- DA 49 34 80 27

-> 95 70 DA 49 34 80 27 A4 E1

<- 20 FC 70

-> E0 20 3B D6

<- 06 75 77 81 02 80 02 F0

-> 02

5A 00 00 00 66 1F

<- 02

00 10 2D

-> 03

1A 00 91 22

<- 03 AF

FB E5 B2 66 B9 25 28 90 95 22

RND_B

<-

FB E5 B2 66 B9 25 28 90 RND_A

<-

AA BB CC AA BB CC AA BB RND_B_DEC

<- 16 8C 6D 50 55 A9 E4 3B

RND_B_ROT

<- 8C 6D 50 55 A9 E4 3B 16

RND_B_ROT_ENC

<-

63 05 83 3D 72 22 55 33 -> 02 AF 8B A6 7A 9C 90 4F 1A C4

63 05 83 3D 72 22 55 33 5A 3D

<- 02 00 52 87 25 00 68 BC 69 69 E7 EC

RND_B IV

<- 63 05 83 3D 72 22 55 33

RND_A_ENC

<- 52 87 25 00 68 BC 69 69

RND_A_DEC

<- BB CC AA BB CC AA BB AA

–ú–µ—Ö–∞–Ω–∏–∫–∞ –Ω–µ–∑–∞–º—ã—Å–ª–æ–≤–∞—Ç–∞—è.

5A 00 00 00 - –≤—ã–±–∏—Ä–∞–µ–º root –ø—Ä–∏–ª–æ–∂–µ–Ω–∏–µ 00 00 00

–ö–∞—Ä—Ç–∞ –æ—Ç–≤–µ—á–∞–µ—Ç —Å—Ç–∞—Ç—É—Å–æ–º

00 –û—Ç–ø—Ä–∞–≤–ª—è–µ–º –∫–æ–º–∞–Ω–¥—É –∞–≤—Ç–æ—Ä–∏–∑–∞—Ü–∏–∏ DES

1A —á–µ—Ä–µ–∑ –º–∞—Å—Ç–µ—Ä –∫–ª—é—á

00 .

–ö–∞—Ä—Ç–∞ –≥–µ–Ω–µ—Ä–∏—Ä—É–µ—Ç —Ä–∞–Ω–¥–æ–º–Ω—ã–π 8 –±–∞–π—Ç–æ–≤—ã–π –∫–ª—é—á (rnd_b)

FB E5 B2 66 B9 25 28 90 –¢–µ–ø–µ—Ä—å –Ω–∞–¥–æ —Å–≥–µ–Ω–µ—Ä–∏—Ä–æ–≤–∞—Ç—å —Å–≤–æ–π —Ä–∞–Ω–¥–æ–º–Ω—ã–π 8 –±–∞–π—Ç–æ–≤—ã–π –∫–ª—é—á (rnd_a).

–ó–∞—Ç–µ–º —Ç—Ä–µ–±—É–µ—Ç—Å—è –º–µ—Ç–æ–¥–æ–º DES/CBC –∑–∞—à–∏—Ñ—Ä–æ–≤–∞—Ç—å —Å–≤–æ–π rnd_a –∏—Å–ø–æ–ª—å–∑—É—è –≤ –∫–∞—á–µ—Å—Ç–≤–µ IV –≤–µ–∫—Ç–æ—Ä–∞ —Ä–∞–Ω–µ–µ –ø–æ–ª—É—á–µ–Ω–Ω—ã–π rnd_b.

–¢–µ–ø–µ—Ä—å –Ω–µ–æ–±—Ö–æ–¥–∏–º–æ —Ä–∞—Å—à–∏—Ñ—Ä–æ–≤–∞—Ç—å rnd_b —Å –Ω–∞—á–∞–ª—å–Ω—ã–º IV –≤–µ–∫—Ç–æ—Ä–æ–º 00 00 00 00 00 00 00 00 (8 HEX –±–∞–π—Ç).

–¢–µ–ø–µ—Ä—å –Ω–∞–¥–æ –≤–∑—è—Ç—å —Ä–∞—Å—à–∏—Ñ—Ä–æ–≤–∞–Ω–Ω—ã–π rnd_b –∏ –ø—Ä–æ–∏–∑–≤–µ—Å—Ç–∏ —Å–º–µ—â–µ–Ω–∏–µ –≤–ª–µ–≤–æ –Ω–∞ –æ–¥–∏–Ω –±–∞–π—Ç (<< 8 –±–∏—Ç), –¥—Ä—É–≥–∏–º–∏ —Å–ª–æ–≤–∞–º–∏ –ø–µ—Ä–≤—ã–π –±–∞–π—Ç –ø–µ—Ä–µ—Å—Ç–∞–≤–∏—Ç—å –≤ –∫–æ–Ω–µ—Ü.

–ù–∞–ø—Ä–∏–º–µ—Ä: 01 02 03 04 ( << 8 ) = 02 03 04 01.

–¢–µ–ø–µ—Ä—å –Ω–∞–¥–æ –æ–ø—è—Ç—å –∑–∞—à–∏—Ñ—Ä–æ–≤–∞—Ç—å rnd_b –Ω–æ –≤ –∫–∞—á–µ—Å—Ç–≤–µ IV –≤–µ–∫—Ç–æ—Ä–∞ –∏—Å–ø–æ–ª—å–∑–æ–≤–∞—Ç—å –Ω–∞—à –∑–∞—à–∏—Ñ—Ä–æ–≤–∞–Ω–Ω—ã–π rnd_a.

–¢–∞–∫–∏–º –æ–±—Ä–∞–∑–æ–º —É –Ω–∞—Å –Ω–∞ —Ä—É–∫–∞—Ö –∑–∞—à–∏—Ñ—Ä–æ–≤–∞–Ω–Ω—ã–π rnd_a, –∑–∞—à–∏—Ñ—Ä–æ–≤–∞–Ω–Ω—ã–π rnd_b –∫–æ—Ç–æ—Ä—ã–µ –º—ã –æ–±—å–µ–¥–∏–Ω—è–µ–º –≤ –æ–¥–∏–Ω 16 –±–∞–π—Ç–æ–≤—ã–π –º–∞—Å—Å–∏–≤.

–¢–µ–ø–µ—Ä—å –Ω–µ–æ–±—Ö–æ–¥–∏–º–æ –æ—Ç–ø—Ä–∞–≤–∏—Ç—å —ç—Ç–∏ –¥–∞–Ω–Ω—ã–µ –∫–∞—Ä—Ç–µ:

-> 02 AF

8B A6 7A 9C 90 4F 1A C4 63 05 83 3D 72 22 55 33 5A 3D

–ò –µ—Å–ª–∏ –≤—Å–µ –ø—Ä–∞–≤–∏–ª—å–Ω–æ, –ø–æ–ª—É—á–∏—Ç—å –æ—Ç–≤–µ—Ç:

<- 02 00

52 87 25 00 68 BC 69 69 E7 EC

–ö–∞—Ä—Ç–∞ –≤–æ–∑–≤—Ä–∞—â–∞–µ—Ç —Å—Ç–∞—Ç—É—Å 00 –µ—Å–ª–∏ –∞–≤—Ç–æ—Ä–∏–∑–∞—Ü–∏—è –≤—ã–ø–æ–ª–Ω–µ–Ω–∞ —É—Å–ø–µ—à–Ω–æ, –∏ –≤—ã—Å—ã–ª–∞–µ—Ç –∑–∞—à–∏—Ñ—Ä–æ–≤–∞–Ω–Ω—ã–π rnd_a —Å–æ —Å–º–µ—â–µ–Ω–Ω–∏–µ–º.

RND_A_DEC

<- BB CC AA BB CC AA BB AA

–í—Å–µ –ø—Ä–æ—Å—Ç–æ.

–ù–∞ —ç—Ç–∞–ø–µ —Ñ–æ—Ä–º–∏—Ä–æ–≤–∞–Ω–∏—è –∫–ª—é—á–∞ –∏–∑ –Ω–µ —à–∏—Ñ—Ä–æ–≤–∞–Ω–Ω—ã—Ö rnd_a –∏ rnd_b —Ç–∞–∫ –∂–µ —Ñ–æ—Ä–º–∏—Ä—É–µ—Ç—Å—è Session key.

–í —Å–ª—É—á–∞–µ —Å DES, –æ–Ω –≥–µ–Ω–µ—Ä–∏—Ä—É–µ—Ç—Å—è —Å–ª–µ–¥—É—é—â–∏–º –æ–±—Ä–∞–∑–æ–º.

1 –ø–æ–ª–æ–≤–∏–Ω–∞ rnd_a + 1 –ø–æ–ª–æ–≤–∏–Ω–∞ rnd_b

+

1 –ø–æ–ª–æ–≤–∏–Ω–∞ rnd_a + 1 –ø–æ–ª–æ–≤–∏–Ω–∞ rnd_b

–ù–æ —ç—Ç–æ —Ç–æ–ª—å–∫–æ –≤ —Å–ª—É—á–∞–µ —Å DES.

3DES/AES –∏–Ω–∞—á–µ.

Session Key –Ω—É–∂–µ–Ω –¥–ª—è –≥–µ–Ω–µ—Ä–∞—Ü–∏–∏ –∑–∞—à–∏—Ñ—Ä–æ–≤–∞–Ω–Ω—ã—Ö –±–ª–æ–∫–æ–≤ —Å–æ–æ–±—â–µ–Ω–∏–π, —Ç–∞–∫ –∫–∞–∫ –≤—Å–µ –¥–∞–Ω–Ω—ã–µ –º–µ–∂–¥—É –∫–∞—Ä—Ç–æ–π –∏ —É—Å—Ç—Ä–æ–π—Å—Ç–≤–æ–º –∑–∞—à–∏—Ñ—Ä–æ–≤–∞–Ω—ã.

–°—Ç—Ä–∞–Ω–Ω–æ–µ –Ω–∞–±–ª—é–¥–µ–Ω–∏–µ. –ï—Å–ª–∏ –ø–æ–ø—ã—Ç–∞—Ç—å—Å—è –∞–≤—Ç–æ—Ä–∏–∑–æ–≤–∞—Ç—å—Å—è —á–µ—Ä–µ–∑ –∫–æ–º–∞–Ω–¥—É 0a, —Ç–æ RND_A –≤–æ–∑–≤—Ä–∞—â–∞–µ—Ç—Å—è –Ω–µ–∫–æ—Ä—Ä–µ–∫—Ç–Ω—ã–π. –ù–∞–¥–æ –±—É–¥–µ—Ç —Ä–∞–∑–æ–±—Ä–∞—Ç—å—Å—è –ø–æ—á–µ–º—É, –Ω–æ –ø–µ—Ä–≤–æ–µ —á—Ç–æ –ø—Ä–∏—Ö–æ–¥–∏—Ç –≤ –≥–æ–ª–æ–≤—É - –∫–∞—Ä—Ç–∞ EV1 –æ—Ç–ª–∏—á–∞–µ—Ç—Å—è –æ—Ç –ø—Ä–æ—à–ª—ã—Ö –≤–µ—Ä—Å–∏–π DESFIRE –Ω–∞ –ø—Ä–æ–≥—Ä–∞–º–º–Ω–æ–º —É—Ä–æ–≤–Ω–µ –ò–ú–•–û.

–ß—É—Ç—å –±–æ–ª–µ–µ —É–¥–æ–±–Ω—ã–π –ª–æ–≥.

<- 44 03

-> 93 20

<- 88 04 5E 6F BD

-> 93 70 88 04 5E 6F BD 0E 60

<- 24 D8 36

-> 95 20

<- DA 49 34 80 27

-> 95 70 DA 49 34 80 27 A4 E1

<- 20 FC 70

-> E0 20 3B D6

<- 06 75 77 81 02 80 02 F0

-> 02 5A 00 00 00 66 1F

<- 02 00 10 2D

-> 03 1A 00 91 22

<- 03 AF B5 00 EA 45 0E 90 0D 97 40 15

RND_B_RECIVED <- B5 00 EA 45 0E 90 0D 97

RND_A <-

AA BB CC AA BB CC AA BB

RND_A_ENC <-

F6 3D 7B 70 0D 17 C2 8F RND_B_DEC <-

36 6D B6 12 3A 17 F7 DA

RND_B_ROT <- 6D B6 12 3A 17 F7 DA 36

RND_B_ROT_ENC <-

C6 2D F4 1A 9B A2 8C 46 -> 02 AF

F6 3D 7B 70 0D 17 C2 8F C6 2D F4 1A 9B A2 8C 46 77 F3

<- 02 00 8D 6C DF 4E E6 7D F5 70 C4 5B

RND_A_RECIVED <- 8D 6C DF 4E E6 7D F5 70

RND_B IV <- C6 2D F4 1A 9B A2 8C 46

RND_A_RECIVED_DEC <- BB CC AA BB CC AA BB AA

SessionKey <-

AA BB CC AA 36 6D B6 12 AA BB CC AA 36 6D B6 12 Session key –Ω—É–∂–µ–Ω –¥–ª—è —à–∏—Ñ—Ä–æ–≤–∞–Ω–∏—è CMAC. CMAC = —à–∏—Ñ—Ä–æ–≤–∞–Ω–Ω–æ–µ –ø—Ä–∏ –ø–æ–º–æ—â–∏ Session Key —Å–æ–æ–±—â–µ–Ω–∏–µ.

–û–Ω–æ –≤—Ä–æ–¥–µ –∫–∞–∫ –±–ª–æ–∫–∞–º–∏ –ø–æ 8 –±–∞–π—Ç –¥–ª—è DES –∏ 16 –±–∞–π—Ç –¥–ª—è 3des/AES.

–í–æ–æ–±—â–µ —è –ø—Ä–µ–¥—Å—Ç–∞–≤–ª—è—é —Å–µ–±–µ —ç—Ç–æ —Ç–∞–∫.

–î–æ–ø—É—Å—Ç–∏–º —è —Ö–æ—á—É –æ—Ç–ø—Ä–∞–≤–∏—Ç—å –∫–æ–º–∞–Ω–¥—É 60 –∫–∞—Ä—Ç–µ, –≤—ã—Ö–æ–¥–∏—Ç —è —Å–æ–∑–¥–∞—é –±–ª–æ–∫ 8 –±–∞–π—Ç (des) 60 00 00 00 00 00 00 00 –∑–∞—Ç–µ–º —à–∏—Ñ—Ä—É—é –µ–≥–æ, —Å–æ–∑–¥–∞—é CRC –∏ –æ—Ç–ø—Ä–∞–≤–ª—è—é –∫–∞—Ä—Ç–µ. –ü–æ–∫–∞ –µ—â–µ –Ω–µ –ø—Ä–æ–±–æ–≤–∞–ª –Ω–æ –≤ —Ç–µ–æ—Ä–∏–∏ –≤—Å–µ –¥–æ–ª–∂–Ω–æ –±—ã—Ç—å —Ç–∞–∫.

–ï—Å—Ç—å –≤–µ—Ä–æ—è—Ç–Ω–æ—Å—Ç—å —á—Ç–æ —Å–Ω–∞—á–∞–ª–∞ –Ω—É–∂–Ω–æ —Ä–∞—Å—á–∏—Ç–∞—Ç—å CRC, –∑–∞—Ç–µ–º —Ç–æ–ª—å–∫–æ –∑–∞—à–∏—Ñ—Ä–æ–≤–∞—Ç—å, –∏ –ø–æ—Ç–æ–º –æ—Ç–ø—Ä–∞–≤–∏—Ç—å. –ê –≤–æ–∑–º–æ–∂–Ω–æ –ø–µ—Ä–µ–¥ –æ—Ç–ø—Ä–∞–≤–∫–æ–π —Ä–∞—Å—á–∏—Ç–∞—Ç—å CRC –µ—â–µ —Ä–∞–∑. –í –æ–±—â–µ–º –ø–æ–∫–∞ —á—Ç–æ —Ç—ë–º–Ω—ã–π –ª–µ—Å

–í–µ—Ä–Ω—É—Ç—å—Å—è –Ω–∞–≤–µ—Ä—Ö

maddogmaycry

–ó–∞–≥–æ–ª–æ–≤–æ–∫ —Å–æ–æ–±—â–µ–Ω–∏—è: Re: –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–î–æ–±–∞–≤–ª–µ–Ω–æ: –°–± –Ω–æ—è 18, 2017 18:25:16

–ö–∞—Ä–º–∞: 2

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏–π: 6

–ó–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω: –ß—Ç —Å–µ–Ω 07, 2017 20:05:06–°–æ–æ–±—â–µ–Ω–∏–π: 68

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏—è: 0

–ê –≤–æ—Ç –∏ –Ω–µ —Ç–∞–∫. –î–µ–ª–æ –≤ —Ç–æ–º —á—Ç–æ —É –∫–∞—Ä—Ç—ã —Å—É—â–µ—Å—Ç–≤—É—é—Ç —Ç–∞–∫ –Ω–∞–∑—ã–≤–∞–µ–º—ã–µ —É—Ä–æ–≤–Ω–∏.

–í–µ—Ä–Ω—É—Ç—å—Å—è –Ω–∞–≤–µ—Ä—Ö

maddogmaycry

–ó–∞–≥–æ–ª–æ–≤–æ–∫ —Å–æ–æ–±—â–µ–Ω–∏—è: Re: –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–î–æ–±–∞–≤–ª–µ–Ω–æ: –í—Å –Ω–æ—è 19, 2017 17:34:56

–ö–∞—Ä–º–∞: 2

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏–π: 6

–ó–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω: –ß—Ç —Å–µ–Ω 07, 2017 20:05:06–°–æ–æ–±—â–µ–Ω–∏–π: 68

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏—è: 0

–°–µ–≥–æ–¥–Ω—è –ø–æ–ø—Ä–æ–±—É—é –ø—Ä–∏ –ø–æ–º–æ—â–∏ SessionKey –ø–æ–º–µ–Ω—è—Ç—å –∫–ª—é—á –≤ –ø—Ä–∏–ª–æ–∂–µ–Ω–∏–∏.

–ù–∞–ø–æ–º–Ω—é, —á—Ç–æ DES –∏–≥–Ω–æ—Ä–∏—Ä—É–µ—Ç 0 –±–∏—Ç –∫–∞–∂–¥–æ–≥–æ –±–∞–π—Ç–∞ –≤ –º–∞—Å—Å–∏–≤–µ.

–ü–µ—Ä–µ–¥ –∏—Å–ø–æ–ª—å–∑–æ–≤–∞–Ω–∏–µ–º SessionKey —Ç—Ä–µ–±—É–µ—Ç—Å—è –æ–±—Ä–∞–±–æ—Ç–∞—Ç—å –º–∞—Å—Å–∏–≤ —Ñ—É–Ω–∫—Ü–∏–µ–π.

void ArrForDes(byte *arr,int cnt){

for(int i=0;i<8;i++){

arr[i]&=~(1<<0);

}

}

byte test[]={0x84, 0x9B, 0x36, 0xC5, 0x4F, 0xD1, 0xB7, 0x59};

ArrForDes(test,8);

<- 84 9A 36 C4 4E D0 B6 58

–≠—Ç–æ–≥–æ –º–æ–∂–Ω–æ –Ω–µ –¥–µ–ª–∞—Ç—å, –Ω–æ –≤—Ä–æ–¥–µ –∫–∞–∫ –¥–∞–Ω–Ω—ã–µ –∑–∞—à–∏—Ñ—Ä–æ–≤–∞–Ω–Ω—ã–µ –ø—Ä–∏ –ø–æ–º–æ—â–∏ –∫–ª—é—á–∞ –Ω–µ–æ–±—Ä–∞–±–æ—Ç–∞–Ω–Ω–æ–≥–æ –ø–æ–¥–æ–±–Ω—ã–º –æ–±—Ä–∞–∑–æ–º - –º–æ–∂–Ω–æ –≤–∑–ª–æ–º–∞—Ç—å.

–ê—Ç–∞–∫–∞ –≤—Ä–æ–¥–µ –∫–∞–∫ —Å–≤—è–∑–∞–Ω–∞ —Å –±–∏—Ç–æ–º —Å–æ—Å—Ç–æ—è–Ω–∏—è –∫–æ—Ç–æ—Ä—ã–π –∏—Å–ø–æ–ª—å–∑—É–µ—Ç DES –∞–ª–≥–æ—Ä–∏—Ç–º. –ò–ú–•–û.

–¢–µ–ø–µ—Ä—å –æ –∫–ª—é—á–∞—Ö

-> 02

45 B9 38

<- 02 00

0F 01 D5 96 56 EF B5 DF AC C6 6C B7

45 - –ø–æ–ª—É—á–∏—Ç—å –Ω–∞—Å—Ç—Ä–æ–π–∫–∏ –∫–ª—é—á–∞ –≤—ã–±—Ä–∞–Ω–Ω–æ–≥–æ –ø—Ä–∏–ª–æ–∂–µ–Ω–∏—è.

–Ý–∞–Ω–µ–µ —è —Å–æ–∑–¥–∞–ª –ø—Ä–∏–ª–æ–∂–µ–Ω–∏–µ (–æ–± —ç—Ç–æ–º –ø–æ–∑–∂–µ) —Å –æ–ø—Ä–µ–¥–µ–ª–µ–Ω–Ω—ã–º–∏ –ø–∞—Ä–∞–º–µ—Ç—Ä–∞–º–∏ –∫–ª—é—á–∞.

0F - —ç—Ç–æ –Ω–∞—Å—Ç—Ä–æ–π–∫–∏ –¥–æ—Å—Ç—É–ø–∞ –æ –Ω–∏—Ö –µ—Å—Ç—å –∏–Ω—Ñ–æ—Ä–º–∞—Ü–∏—è –≤—ã—à–µ, –Ω–æ —è –µ—â–µ —Ä–∞–∑ –æ–∑–≤—É—á—É –Ω–∏–∂–µ.

01 - –∫–æ–ª–∏—á–µ—Å—Ç–≤–æ –∫–ª—é—á–µ–π, –Ω–æ –Ω–µ –≤—Å–µ —Ç–∞–∫ –ø—Ä–æ—Å—Ç–æ. –î–µ–ª–æ –≤ —Ç–æ–º —á—Ç–æ —É Desfire –µ—Å—Ç—å —Ä–∞–∑–Ω—ã–µ —Ç–∏–ø—ã –∫–ª—é—á–µ–π.

–ï—Å—Ç—å DES/3DES/AES. –¢–∞–∫ –≤–æ—Ç 01 —ç—Ç–æ –±–∞–π—Ç, –∫–æ—Ç–æ—Ä—ã–π –Ω–µ—Å–µ—Ç –≤ —Å–µ–±–µ –∏ –∫–æ–ª–∏—á–µ—Å—Ç–≤–æ –¥–æ—Å—Ç—É–ø–Ω—ã—Ö –∫–ª—é—á–µ–π, –∏ —Ç–∏–ø –∫–ª—é—á–µ–π –æ–¥–Ω–æ–≤—Ä–µ–º–µ–Ω–Ω–æ.

–Ø —Å–Ω–∞—á–∞–ª–∞ –Ω–µ —Å—Ä–∞–∑—É —ç—Ç–æ –æ—Å–æ–∑–Ω–∞–ª. –ù–µ –º–æ–≥ –ø–æ–Ω—è—Ç—å, —á—Ç–æ –∂–µ —Ç—É—Ç –Ω–µ —Ç–∞–∫.

–ö–∞–∂–¥–æ–º—É –ø—Ä–∏–ª–æ–∂–µ–Ω–∏—é –¥–æ—Å—Ç—É–ø–Ω–æ 14 –∫–ª—é—á–µ–π.

01:

0 - –≤–µ—Ä—Å–∏—è –∫–ª—é—á–∞ DES.

1 - –∫–æ–ª–∏—á–µ—Å—Ç–≤–æ –∫–ª—é—á–µ–π.

–ù–æ –≤–µ–¥—å –Ω–µ—Ç —Ç–∞–∫–æ–≥–æ HEX –∑–Ω–∞—á–µ–Ω–∏—è 012 –Ω–∞-–ø—Ä–∏–º–µ—Ä, —ç—Ç–æ —É–∂–µ –¥–≤–∞ HEX –∑–Ω–∞—á–µ–Ω–∏—è.

–¢–∞–∫ –∫–∞–∫–∏–º –æ–±—Ä–∞–∑–æ–º –ø—Ä–æ–∏–∑–≤–æ–¥–∏—Ç–µ–ª—å —É–º–µ—Å—Ç–∏–ª 14 –∫–ª—é—á–µ–π –¥–∞ –µ—â–µ –∏ –∏—Ö —Ç–∏–ø –≤ –æ–¥–Ω–æ HEX –∑–Ω–∞—á–µ–Ω–∏–µ?

–î–∞ –≤—Å–µ –ø—Ä–æ—Å—Ç–æ.

0~[123456789ABCDE]~F

–í–æ—Ç –≤–∞–º –∏ 14 –∫–ª—é—á–µ–π –≤–æ –≤—Ç–æ—Ä–æ–π —á–∞—Å—Ç–∏ HEX –∑–Ω–∞—á–µ–Ω–∏—è, –∞ —Ç–∏–ø - –≤ –ø–µ—Ä–≤–æ–º.

HEX = [—Ç–∏–ø][–∫–æ–ª–∏—á–µ—Å—Ç–≤–æ]

–¢–∏–ø—ã:

0 = des/3des

4 = 3k3des

8 = aes

–Ý–µ–∑—É–ª—å—Ç–∞—Ç

8A = AES/10 –∫–ª—é—á–µ–π.

01 = DES/1 –∫–ª—é—á

4E = 3k3des/14 –∫–ª—é—á–µ–π.

–í—Å–µ –≥–µ–Ω–∏–∞–ª—å–Ω–æ–µ - –ø—Ä–æ—Å—Ç–æ.

–ß—Ç–æ –∫–∞—Å–∞–µ—Ç—Å—è —Ç–∏–ø–∞ DES/3DES - —É –º–µ–Ω—è –ø–æ–∫–∞ –æ—Ç–∫—Ä—ã—Ç –≤–æ–ø—Ä–æ—Å –æ—Ç–Ω–æ—Å–∏—Ç–µ–ª—å–Ω–æ –æ–¥–Ω–æ–≥–æ –º–æ–º–µ–Ω—Ç–∞, –Ω–æ —è –æ –Ω–µ–º —É–º–æ–ª—á—É –∏ –æ—Å—Ç–∞–≤–ª—é –Ω–∞ –ø–æ—Ç–æ–º.

–ß—Ç–æ –±—ã –Ω–µ –ø–æ—Ä—Ç–∏—Ç—å –∫–ª—é—á –ø–æ —É–º–æ–ª—á–∞–Ω–∏—é –≤ —Ä—É—Ç –ø—Ä–∏–ª–æ–∂–µ–Ω–∏–∏ (–º–∞–ª–æ –ª–∏ –¥–æ—Å—Ç—É–ø –ø–æ—Ç–µ—Ä—è—é –ø–æ –æ—à–∏–±–∫–µ) —Å–æ–∑–¥–∞–º —Å–≤–æ–µ –ø—Ä–∏–ª–æ–∂–µ–Ω–∏–µ –Ω–∞ –∫–∞—Ä—Ç–µ.

–ü–æ–ø—Ä–æ–±—É–µ–º —Å–æ–∑–¥–∞—Ç—å –±–µ–∑ –∞–≤—Ç–æ—Ä–∏–∑–∞—Ü–∏–∏.

-> 02 CA AA BB CC 0B 01 1C C3

<- 02 00 10 2D

–í–æ—Ç –ø—Ä–∏–º–µ—Ä —Å–æ–∑–¥–∞–Ω–Ω–æ–≥–æ –ø—Ä–∏–ª–æ–∂–µ–Ω–∏—è.

AA BB CC —Å –ø—Ä–∞–≤–∞–º–∏ –¥–æ—Å—Ç—É–ø–∞ 0b, –∏ –æ–¥–Ω–∏–º DES/3des(?) –∫–ª—é—á–æ–º.

–¢–µ–ø–µ—Ä—å –æ—Ç–ø—Ä–∞–≤–∏–º –∫–æ–º–∞–Ω–¥—É —Å–ø–∏—Å–∫–∞ –ø—Ä–∏–ª–æ–∂–µ–Ω–∏–π –Ω–∞ –∫–∞—Ä—Ç–µ

-> 03 6A 94 F8

<- 03 00 AA BB CC 91 B3

AA BB CC - –µ—Å—Ç—å —Ç–∞–∫–æ–µ.

–í—Å–µ–º –Ω–æ–≤—ã–º –ø—Ä–∏–ª–æ–∂–µ–Ω–∏—è–º –ø–æ —É–º–æ–ª—á–∞–Ω–∏—é –ø—Ä–∏—Å–≤–∞–∏–≤–∞–µ—Ç—Å—è –∫–ª—é—á –∑–∞–ø–æ–ª–Ω–µ–Ω–Ω—ã–π –Ω—É–ª—è–º–∏.

–Ø —Ç–∞–∫ –ø–æ–Ω—è–ª, —á—Ç–æ –µ—Å–ª–∏ –¥–æ–ø—É—Å—Ç–∏–º —É–∫–∞–∑–∞—Ç—å –∫–ª—é—á–µ–≤—É—é –≤–µ—Ä—Å–∏—é 8 (AES), —Ç–æ —Å–æ–∑–¥–∞—Å—Ç—Å—è –∫–ª—é—á –∑–∞–ø–æ–ª–Ω–µ–Ω–Ω—ã–π –Ω—É–ª—è–º–∏, –∏ –∞–ª–≥–æ—Ä–∏—Ç–º –ø—Ä–æ–≤–µ—Ä–∫–∏ –±—É–¥–µ—Ç –∏—Å–ø–æ–ª—å–∑–æ–≤–∞–Ω AES (–ò–ú–•–û). –ú–æ–∂–Ω–æ –æ—á–µ–Ω—å –ª–µ–≥–∫–æ –ø—Ä–æ–≤–µ—Ä–∏—Ç—å.

–í—ã–±–∏—Ä–∞–µ–º –ø—Ä–∏–ª–æ–∂–µ–Ω–∏–µ

-> 02 5A AA BB CC 6D B1

<- 02 00 10 2D

–ü—Ä–æ–≤–µ—Ä—è–µ–º —É—Å—Ç–∞–Ω–æ–≤–∫–∏ –∫–ª—é—á–∞

-> 03 45 61 21

<- 03 00 0B 01 EC 86

–°—Ä–∞–≤–Ω–∏–≤–∞–µ–º —Å –Ω–∞—à–∏–º–∏

0B - –ø—Ä–∞–≤–∞ –¥–æ—Å—Ç—É–ø–∞

01 - DES/1 –∫–ª—é—á

–û–∫, –ø—Ä–æ–±—É—é –∞–≤—Ç–æ—Ä–∏–∑–æ–≤–∞—Ç—å—Å—è. –í –ø–µ—Ä–≤—É—é –æ—á–µ—Ä–µ–¥—å —ç—Ç–æ –¥–∞—Å—Ç –ø–æ–Ω—è—Ç—å, –∫–∞–∫–∏–º –∫–ª—é—á–æ–º –∑–∞–ø–æ–ª–Ω—è–µ—Ç—Å—è —Ç–∏–ø - 0.

-> 02 5A AA BB CC 6D B1

<- 02 00 10 2D

-> 03 1A 00 91 22

<- 03 AF 82 84 42 2B F4 FC 46 05 02 F2

RND_B_RECIVED <- 82 84 42 2B F4 FC 46 05

RND_A <- AA BB CC DD AA BB CC DD

RND_A_ENC <- 11 A7 C6 E9 75 51 B8 C9

RND_B_DEC <- 3A 40 75 57 25 5E 94 39

RND_B_ROT <- 40 75 57 25 5E 94 39 3A

RND_B_ROT_ENC <- B9 13 6C 0F CD 9A A0 7B

-> 02 AF 11 A7 C6 E9 75 51 B8 C9 B9 13 6C 0F CD 9A A0 7B 5E E3

<- 02 00 61 45 04 AB 33 B1 FF 12 D9 BB

RND_A_RECIVED <- 61 45 04 AB 33 B1 FF 12

RND_B_ROT_ENC <- B9 13 6C 0F CD 9A A0 7B

RND_A_RECIVED_DEC <-

BB CC DD AA BB CC DD AA SessionKey @ ArrForDes <- AA BA CC DC 3A 40 74 56 AA BA CC DC 3A 40 74 56

-> 03 45 61 21

<- 03 00 0B 01 B2 F1 0D 0E DC DF 47 48 11 E3

–¢–∏–ø - 0, –∫–ª—é—á –∑–∞–ø–æ–ª–Ω–µ–Ω –Ω—É–ª—è–º–∏ (–æ–± —ç—Ç–æ–º —Å–≤–∏–¥–µ—Ç–µ–ª—å—Å—Ç–≤—É–µ—Ç RND_A_RECIVED_DEC, –ø–æ–ª—É—á–µ–Ω–Ω—ã–π –≤ —Ä–µ–∑—É–ª—å—Ç–∞—Ç–µ —à–∏—Ñ—Ä–æ–≤–∞–Ω–∏—è 8-—é –Ω—É–ª—è–º–∏/DES), –∞ –∞–ª–≥–æ—Ä–∏—Ç–º —à–∏—Ñ—Ä–æ–≤–∞–Ω–∏—è DES/3DES.

–î–µ–ª–æ –≤ —Ç–æ–º, —á—Ç–æ —Å–∫–æ—Ä–µ–µ –≤—Å–µ–≥–æ –∫–∞—Ä—Ç–∞ –∏—Å–ø–æ–ª—å–∑—É–µ—Ç –∞–ª–≥–æ—Ä–∏—Ç–º 3DES, –µ—Å–ª–∏ –≤–∏–¥–∏—Ç, —á—Ç–æ –≤—Ç–æ—Ä–∞—è —á–∞—Å—Ç—å –∫–ª—é—á–∞, –Ω–µ —è–≤–ª—è–µ—Ç—Å—è –∫–æ–ø–∏–µ–π –ø–µ—Ä–≤–æ–π –ø–æ–ª–æ–≤–∏–Ω—ã. –¢–æ–≥–¥–∞ –æ–Ω–∞

–∞–≤—Ç–æ–º–∞—Ç–∏—á–µ—Å–∫–∏ –Ω–∞—á–∏–Ω–∞–µ—Ç —à–∏—Ñ—Ä–æ–≤–∞—Ç—å –∫–ª—é—á —Ç—Ä–µ–º—è –ø–æ–¥—Ö–æ–¥–∞–º–∏ DES c CBC —Å–æ–µ–¥–∏–Ω–µ–Ω–∏–µ–º –±–ª–æ–∫–æ–≤ —á–µ—Ä–µ–∑ –≤–µ–∫—Ç–æ—Ä, —á—Ç–æ –≤ —Å–≤–æ—é –æ—á–µ—Ä–µ–¥—å –º–æ–∂–Ω–æ —Å—á–∏—Ç–∞—Ç—å –∞–ª–≥–æ—Ä–∏—Ç–º–æ–º 3des.

–ù–∞ —Å–∫–æ–ª—å–∫–æ —è –ø–æ–º–Ω—é, 3des –¥–µ–ª–∞–µ—Ç —Å–ª–µ–¥—É—é—â–µ–µ.

–û–¥–∏–Ω –ø—Ä–æ—Ö–æ–¥ - —à–∏—Ñ—Ä–æ–≤–∞–Ω–∏–µ.

–í—Ç–æ—Ä–æ–π - –¥–µ—à–∏—Ñ—Ä–æ–≤–∞–Ω–∏–µ —Å IV –≤–µ–∫—Ç–æ—Ä–æ–º —Ä–µ–∑—É–ª—å—Ç–∞—Ç–∞ –ø–µ—Ä–≤–æ–≥–æ –ø—Ä–æ—Ö–æ–¥–∞.

–¢—Ä–µ—Ç–∏–π - —à–∏—Ñ—Ä–æ–≤–∞–Ω–∏–µ —Å IV –≤–µ–∫—Ç–æ—Ä–æ–º —Ä–µ–∑—É–ª—å—Ç–∞—Ç–∞ –≤—Ç–æ—Ä–æ–≥–æ –ø—Ä–æ—Ö–æ–¥–∞.

–ü–æ–∫–∞ —ç—Ç–æ –ò–ú–•–û, –∫–∞–∫ –±—ã –≤—ã–≤–æ–¥—ã –æ—Å–Ω–æ–≤–∞–Ω–Ω—ã–µ –Ω–∞ –ø–æ–≤–µ—Ä—Ö–Ω–æ—Å—Ç–Ω—ã—Ö –∏–∑—ã—Å–∫–∞–Ω–∏—è—Ö.

–ü–æ–∑–∂–µ —è —ç—Ç–æ –æ–±—è–∑–∞—Ç–µ–ª—å–Ω–æ –ø—Ä–æ–≤–µ—Ä—é.

–ö–ª—é—á–µ–≤–∞—è –≤–µ—Ä—Å–∏—è —É–∫–∞–∑—ã–≤–∞–µ—Ç, —á—Ç–æ —ç—Ç–æ –º–æ–π –∫–ª—é—á, –∞ –Ω–µ –º–∞—Å—Ç–µ—Ä –∫–ª—é—á 00 –≤ —Ä—É—Ç –ø—Ä–∏–ª–æ–∂–µ–Ω–∏–∏ 00 00 00, —Ç–∞–∫ –∫–∞–∫ —É –Ω–µ–≥–æ –ø–∞—Ä–∞–º–µ—Ç—Ä—ã –¥–æ—Å—Ç—É–ø–∞ –ø–æ —É–º–æ–ª—á–∞–Ω–∏—é

-> 03 45 61 21

<- 03 00 0F 01 AA A6 D7 C2 10 6B 6D 99 9D 9C

0F [00001111]- –º–æ–∂–µ—Ç–µ –≥–ª—è–Ω—É—Ç—å –≤—ã—à–µ —Ç–∞–±–ª–∏—á–∫—É, —è –µ–µ –ø—Ä–∏–≤–æ–¥–∏–ª –¥–ª—è –Ω–∞–≥–ª—è–¥–Ω–æ—Å—Ç–∏.

–ê —É –º–æ–µ–≥–æ –ø—Ä–∏–ª–æ–∂–µ–Ω–∏—è 0B [00001011].

3 –±–∏—Ç —É—Å—Ç–∞–Ω–æ–≤–ª–µ–Ω –≤ 0, —á—Ç–æ –ø–æ–∑–≤–æ–ª—è–µ—Ç —É–¥–∞–ª—è—Ç—å —ç—Ç–æ –ø—Ä–∏–ª–æ–∂–µ–Ω–∏–µ –±–µ–∑ –∞–≤—Ç–æ—Ä–∏–∑–∞—Ü–∏–∏ –≤ —Å–∞–º–æ–º –ø—Ä–∏–ª–æ–∂–µ–Ω–∏–∏.

–¢–µ–ø–µ—Ä—å —è —Ç–æ—á–Ω–æ –∑–Ω–∞—é, —á—Ç–æ –±—É–¥—É –º–µ–Ω—è—Ç—å –∏–º–µ–Ω–Ω–æ –º–æ–π –∫–ª—é—á –∞ –Ω–µ –º–∞—Å—Ç–µ—Ä –∫–ª—é—á –∫–∞—Ä—Ç—ã.

–ú–Ω–µ —Ç–∞–∫ –∂–µ –∏–∑–≤–µ—Å—Ç–Ω–æ, —á—Ç–æ –∫–ª—é—á –∑–∞–ø–æ–ª–Ω–µ–Ω –Ω—É–ª—è–º–∏, –∞ –∞–ª–≥–æ—Ä–∏—Ç–º —à–∏—Ñ—Ä–æ–≤–∞–Ω–∏—è –∏—Å–ø–æ–ª—å–∑—É–µ—Ç—Å—è - DES.

–í–µ—Ä–Ω—É—Ç—å—Å—è –Ω–∞–≤–µ—Ä—Ö

maddogmaycry

–ó–∞–≥–æ–ª–æ–≤–æ–∫ —Å–æ–æ–±—â–µ–Ω–∏—è: Re: –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–î–æ–±–∞–≤–ª–µ–Ω–æ: –ü—Ç –Ω–æ—è 24, 2017 17:20:05

–ö–∞—Ä–º–∞: 2

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏–π: 6

–ó–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω: –ß—Ç —Å–µ–Ω 07, 2017 20:05:06–°–æ–æ–±—â–µ–Ω–∏–π: 68

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏—è: 0

–°–º–µ–Ω–∞ DES –∫–ª—é—á–∞ –ø–æ —É–º–æ–ª—á–∞–Ω–∏—é.

–í–µ—Ä–Ω—É—Ç—å—Å—è –Ω–∞–≤–µ—Ä—Ö

UR5FDG

–ó–∞–≥–æ–ª–æ–≤–æ–∫ —Å–æ–æ–±—â–µ–Ω–∏—è: Re: –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–î–æ–±–∞–≤–ª–µ–Ω–æ: –°–± –Ω–æ—è 25, 2017 20:18:59

–ó–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω: –ü—Ç –º–∞—Ä 23, 2012 17:11:00–°–æ–æ–±—â–µ–Ω–∏–π: 46

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏—è: 0

–î–æ–±—Ä—ã–π –¥–µ–Ω—å, –∞ –µ—Å—Ç—å —É –∫–æ–≥–æ-—Ç–æ programming manual –∫ mfrc522?

–ò–ª–∏ –æ–ø–∏—Å–∞–Ω–∏–µ –∫–∞–∫ –∏–Ω–∏—Ü–∏–∞–ª–∏–∑–∏—Ä–æ–≤–∞—Ç—å –º–æ–¥—É–ª—å –¥–ª—è –∏–¥–µ–Ω—Ç–∏—Ñ–∏–∫–∞—Ü–∏–∏ –∫–∞—Ä—Ç?

–ø–æ–¥–∫–ª—é—á–∏–ª —è –º–æ–¥—É–ª—å –∫ stm32f103, –ø–µ—Ä–µ–ø–∏—Å–∞–ª –Ω–µ–º–Ω–æ–≥–æ –ª–∏–±—É, –∫–æ—Ç–æ—Ä–∞—è —Ö–æ–¥–∏—Ç –ø–æ –∏–Ω—Ç–µ–Ω–µ—Ç—É, —Ç–µ—Å—Ç—ã –ø—Ä–æ–≥–Ω–∞–ª

–∞ —á—Ç–æ –¥–µ–ª—å—à–µ –¥–µ–ª–∞—Ç—å?

–≤–æ—Ç –∏—Å—Ö–æ–¥–Ω—ã–π –∫–æ–¥

https://github.com/nmuntyanov/stm32f103 ... src/main.c

–í–µ—Ä–Ω—É—Ç—å—Å—è –Ω–∞–≤–µ—Ä—Ö

maddogmaycry

–ó–∞–≥–æ–ª–æ–≤–æ–∫ —Å–æ–æ–±—â–µ–Ω–∏—è: Re: –ö–æ–≤—ã—Ä—è–µ–º RFID Mifare –∏ MFRC522

–î–æ–±–∞–≤–ª–µ–Ω–æ: –ü–Ω –Ω–æ—è 27, 2017 00:28:22

–ö–∞—Ä–º–∞: 2

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏–π: 6

–ó–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω: –ß—Ç —Å–µ–Ω 07, 2017 20:05:06–°–æ–æ–±—â–µ–Ω–∏–π: 68

–Ý–µ–π—Ç–∏–Ω–≥ —Å–æ–æ–±—â–µ–Ω–∏—è: 0

–î–æ–±—Ä—ã–π –¥–µ–Ω—å, –∞ –µ—Å—Ç—å —É –∫–æ–≥–æ-—Ç–æ programming manual –∫ mfrc522?

–ò–ª–∏ –æ–ø–∏—Å–∞–Ω–∏–µ –∫–∞–∫ –∏–Ω–∏—Ü–∏–∞–ª–∏–∑–∏—Ä–æ–≤–∞—Ç—å –º–æ–¥—É–ª—å –¥–ª—è –∏–¥–µ–Ω—Ç–∏—Ñ–∏–∫–∞—Ü–∏–∏ –∫–∞—Ä—Ç?

–ø–æ–¥–∫–ª—é—á–∏–ª —è –º–æ–¥—É–ª—å –∫ stm32f103, –ø–µ—Ä–µ–ø–∏—Å–∞–ª –Ω–µ–º–Ω–æ–≥–æ –ª–∏–±—É, –∫–æ—Ç–æ—Ä–∞—è —Ö–æ–¥–∏—Ç –ø–æ –∏–Ω—Ç–µ–Ω–µ—Ç—É, —Ç–µ—Å—Ç—ã –ø—Ä–æ–≥–Ω–∞–ª

–∞ —á—Ç–æ –¥–µ–ª—å—à–µ –¥–µ–ª–∞—Ç—å?

–≤–æ—Ç –∏—Å—Ö–æ–¥–Ω—ã–π –∫–æ–¥

https://github.com/nmuntyanov/stm32f103 ... src/main.c –î–∞—Ç–∞—à–∏—Ç —Ç—É—Ç -

https://www.nxp.com/docs/en/data-sheet/MFRC522.pdf –í–µ—Ä–Ω–∏—Ç–µ—Å—å –Ω–∞ —Å—Ç—Ä–∞–Ω–∏—Ü—É –æ–±—Ä–∞—Ç–Ω–æ, —Ç–∞–º –µ—Å—Ç—å –≤—Å—è –∏–Ω—Ñ–æ—Ä–º–∞—Ü–∏—è –∫–æ—Ç–æ—Ä–∞—è –ø–æ–º–æ–∂–µ—Ç –≤–∞–º –ø–æ–Ω—è—Ç—å –≤—Å–µ –∞—Å–ø–µ–∫—Ç—ã —Ä–∞–±–æ—Ç—ã —Å mfrc522. –¢–∞–º –¥–∞–∂–µ –∫–æ–¥ –µ—Å—Ç—å –≤ –ø—Ä–æ—Ü–µ–¥—É—Ä–Ω–æ–º —Ç–∞–∫ —Å–∫–∞–∑–∞—Ç—å –≤–∏–¥–µ.

viewtopic.php?p=3216806#p3216806 –ö –≤–æ–ø—Ä–æ—Å—É –æ –∏–Ω–∏—Ü–∏–∞–ª–∏–∑–∞—Ü–∏–∏

//–°–æ—Ñ—Ç–≤–µ—Ä–Ω—ã–π —Ä–µ—Å–µ—Ç

Write(0x01,0x0F);

//–ö–æ–Ω—Ñ–∏–≥—É—Ä–∏—Ä—É–µ–º mfrc522

Write(0x11,0x3D);

Write(0x2D,0x30);

Write(0x2C,0x00);

Write(0x2A,0x8D);

Write(0x2B,0x3E);

Write(0x14,0x83);

Write(0x15,0x40);

//–ù–∞—Å—Ç—Ä–æ–π–∫–∞ —É—Å–∏–ª–µ–Ω–∏—è –∞–Ω—Ç–µ–Ω–Ω—ã 0x30, 0x40, 0x50, 0x60, 0x70 - –º–∞–∫—Å–∏–º—É–º

Write(0x26,0x40);

–î–æ–±–∞–≤–ª–µ–Ω–æ after 29 minutes 28 seconds: –ñ—É—Ä–Ω–∞–ª–∏—Ä—É—é.

–ù–∞ —Ç–µ–∫—É—â–∏–π –º–æ–º–µ–Ω—Ç –æ–±—Ä–µ–ª –ø–æ–Ω–∏–º–∞–Ω–∏–µ —Ç–æ–≥–æ –∫–∞–∫ —Ä–∞–±–æ—Ç–∞—Ç—å —Å –∫–ª—é—á–∞–º–∏ –∏ –∞–ª–≥–æ—Ä–∏—Ç–º–∞–º–∏ —à–∏—Ñ—Ä–æ–≤–∞–Ω–∏—è –ø–æ—Å–ª–µ–¥–Ω–∏—Ö.

DES/3DES

2k3DES

3k3DES

DES –∏—Å–ø–æ–ª—å–∑—É–µ—Ç –∫—Ä–∏–ø—Ç–æ–Ω–∞–≥—Ä—É–∑–∫—É –Ω–∞ 8 –±–∞–π—Ç.

–ú–æ–∂–Ω–æ –∏—Å–ø–æ–ª—å–∑–æ–≤–∞—Ç—å –∏ 3DES, —Ä–µ–∑—É–ª—å—Ç–∞—Ç –±—É–¥–µ—Ç –∞–Ω–∞–ª–æ–≥–∏—á–Ω—ã–º, —Ç–∞–∫ –∫–∞–∫ –≤—ã—Ä–∞–∂–µ–Ω –≤ –≤–∏–¥–µ - des_enc(1st 8byte_key) / des_dec(1st 8byte_key) / des_enc(1st 8byte_key) —Ä–µ–∑—É–ª—å—Ç–∞—Ç –ø–æ–¥–æ–±–Ω–æ–π –ø—Ä–æ—Ü–µ–¥—É—Ä—ã –≤—ã–ø–æ–ª–Ω–∏—Ç—Å—è –≤ —Ç—Ä–∏ —Ä–∞–∑–∞ –º–µ–¥–ª–µ–Ω–Ω–µ–µ, –∞ –≤–æ—Ç —Å–∞–º –∫–ª—é—á –±—É–¥–µ—Ç –∞–Ω–∞–ª–æ–≥–∏—á–Ω—ã–º –æ–¥–Ω–æ–º—É –ø—Ä–æ—Ö–æ–¥—É des_enc(1st 8 byte_key)

3des –¥–ª—è —à–∏—Ñ—Ä–æ–≤–∞–Ω–∏—è, –æ—Å–æ–±–µ–Ω–Ω–æ –∫–ª—é—á–∞–º–∏ –ø—Ä–µ–¥–Ω–∞–∑–Ω–∞—á–µ–Ω–Ω—ã–º–∏ –¥–ª—è DES –∏—Å–ø–æ–ª—å–∑–æ–≤–∞—Ç—å –Ω–∏–∫–∞–∫–æ–≥–æ –ø—Ä–∞–∫—Ç–∏—á–µ—Å–∫–æ–≥–æ —Å–º—ã—Å–ª–∞ –Ω–µ—Ç.

----------

| 01 02 03 04 05 06 07 08 | 01 02 03 04 05 06 07 08 | 01 02 03 04 05 06 07 08 |

----------

2K3DES –≥–¥–µ –ø–æ–ª–µ–∑–Ω–∞—è –Ω–∞–≥—Ä—É–∑–∫–∞ –∫–ª—é—á–∞ —É–∂–µ –∏–º–µ–µ—Ç –¥–ª–∏–Ω—É 16 –±–∞–π—Ç (128 –±–∏—Ç) –∏ 9 - 16 –±–∞–π—Ç—ã –æ—Ç–ª–∏—á–∞—é—Ç—Å—è –æ—Ç –ø–µ—Ä–≤—ã—Ö –≤–æ—Å—å–º–∏, –∞ –≤–æ—Ç 17 - 24 —è–≤–ª—è—é—Ç—Å—è –∫–æ–ø–∏–µ–π –ø–µ—Ä–≤—ã—Ö 8 –±–∞–π—Ç.

----------

| 01 02 03 04 05 06 07 08 | 0a 0b 0c 0d 0e 0f 0a 0b | 01 02 03 04 05 06 07 08 |

----------

3k3des - 192 –±–∏—Ç–Ω—ã–π –º–æ–Ω—Å—Ç—Ä. –ö–ª–∞—Å—Å–Ω–∞—è —à—Ç—É–∫–∞, –µ—Å–ª–∏ —Ç–æ–ª—å–∫–æ –≤—ã –Ω–µ –∏—Å–ø–æ–ª—å–∑—É–µ—Ç–µ AES

–∫–æ—Ç–æ—Ä—ã–π –±—ã—Å—Ç—Ä–µ–µ –∏ –∏–º–µ–µ—Ç –±–æ–ª–µ–µ —Å–µ—Ä—å–µ–∑–Ω—É—é –∫—Ä–∏–ø—Ç–æ–≥—Ä–∞—Ñ–∏—á–µ—Å–∫—É—é —Å—Ç–æ–π–∫–æ—Å—Ç—å.

----------

| 01 02 03 04 05 06 07 08 | 0a 0b 0c 0d 0e 0f 0a 0b | AA 20 BB CC 50 EE 70 80 |

----------

–ü—Ä–∏–º–µ—Ä –¥–ª—è DES

–ö–ª—é—á

<-

05 00 00 00 00 00 00 00

05 00 00 00 00 00 00 00

05 00 00 00 00 00 00 00

–ö—Ä–∏–ø—Ç–æ–≥—Ä–∞–º–º–∞

<- 05 00 00 00 00 00 00 00

<- 05 00 00 00 00 00 00 00

<- 24 78 00 00 00 00 00 00

–®–∏—Ñ—Ä

<- EE FA E1 7F 78 A2 35 A8

<- C0 92 9F A2 E7 60 F3 8C

<- 0A FE CD FA 9C C6 42 A5

–ü—Ä–∏–º–µ—Ä –¥–ª—è 2k3des

–ö–ª—é—á

<-

04 00 00 00 00 00 00 00

05 00 00 00 00 00 00 00

04 00 00 00 00 00 00 00

–ö—Ä–∏–ø—Ç–æ–≥—Ä–∞–º–º–∞

<- 04 00 00 00 00 00 00 00

<- 05 00 00 00 00 00 00 00

<- 34 F6 00 00 00 00 00 00

–®–∏—Ñ—Ä

<- BC 48 66 E9 23 76 F9 65

<- 30 ED E7 F4 F5 5D EE E5

<- EA 81 27 A6 22 C7 68 97

–í –∫–æ–Ω–µ—á–Ω–æ–º –∏—Ç–æ–≥–µ –Ω–∞–¥–æ –ø–æ–Ω–∏–º–∞—Ç—å, —á—Ç–æ Desfire –Ω–µ –∏—Å–ø–æ–ª—å–∑—É–µ—Ç 3des, —Å–∫–æ—Ä–µ–µ —Ç–æ, —á—Ç–æ –º–Ω–æ–≥–∏–µ –ø–æ–Ω–∏–º–∞—é—Ç –ø–æ–¥ 3des –≤ –æ—Ç–Ω–æ—à–µ–Ω–∏–∏ –∫

Desfire —Å –ø—Ä–∞–∫—Ç–∏—á–µ—Å–∫–æ–π —Å—Ç–æ—Ä–æ–Ω—ã –Ω–∏ —á—Ç–æ –∏–Ω–æ–µ –∫–∞–∫ 2k3des (Two keys 3des).

DES - 1 –∫–ª—é—á (56 –±–∏—Ç).

2k3DES - –¥–≤–∞ –∫–ª—é—á–∞ (128 –±–∏—Ç).

3k3DES - —Ç—Ä–∏ –∫–ª—é—á–∞ (192 –±–∏—Ç).

–í —Å—É—Ö–æ–º –æ—Å—Ç–∞—Ç–∫–µ:

des/2k3des/3k3des/Aes.

–í—Å–µ —á—Ç–æ –ø–æ—Ç—Ä–µ–±—É–µ—Ç—Å—è –¥–ª—è —Ä–∞–±–æ—Ç—ã.

–ù–∞—Ç–∏–≤–Ω–∞—è –∞–≤—Ç–æ—Ä–∏–∑–∞—Ü–∏—è 0a –¥–ª—è des/2k3des.

1a –¥–ª—è 3k3des.

aa –¥–ª—è aes.

–õ–æ–≥ —Å–º–µ–Ω—ã 2k3des –Ω–∞ –∞–Ω–∞–ª–æ–≥–∏—á–Ω—ã–π –∫–ª—é—á –≤ –Ω–∞—Ç–∏–≤–Ω–æ–º —Ä–µ–∂–∏–º–µ —Ä–∞–±–æ—Ç—ã.

<- 44 03

-> 93 20

<- 88 04 78 8C 78

-> 93 70 88 04 78 8C 78 BC E7

<- 24 D8 36

-> 95 20

<- DA 49 34 80 27

-> 95 70 DA 49 34 80 27 A4 E1

<- 20 FC 70

-> E0 20 3B D6

<- 06 75 77 81 02 80 02 F0

-> 02 5A AA BB CC 6D B1

<- 02 00 10 2D

-> 03 0A 00 00 B7

<- 03 AF AE 37 AB 8E AA 8A 0F 9A 0C 3C

CurrentKey <- 04 00 07 00 00 00 00 00 05 00 00 00 00 00 00 00 04 00 07 00 00 00 00 00

RND_B_RECIVED <- AE 37 AB 8E AA 8A 0F 9A

RND_A <- 01 02 03 04 05 06 07 08

RND_A_ENC <- 45 D5 10 0F E2 8A 5C 9C

RND_B_DEC <- 70 AB A0 56 2E 43 93 7A

<- 01 02 03 04 70 AB A0 56 05 06 07 08 2E 43 93 7A 01 02 03 04 70 AB A0 56

RND_B_ROT <- AB A0 56 2E 43 93 7A 70

RND_B_ROT_ENC <- 3D C0 E4 7E 42 E7 12 38

-> 02 AF 45 D5 10 0F E2 8A 5C 9C 3D C0 E4 7E 42 E7 12 38 EE FB

<- 02 00 8E 0F C7 EA BA 33 51 76 25 80

RND_A_RECIVED <- 8E 0F C7 EA BA 33 51 76

RND_A_RECIVED_DEC <- 02 03 04 05 06 07 08 01

SessionKey @ ArrForDes <- 01 02 03 04 70 AB A0 56 05 06 07 08 2E 43 93 7A 01 02 03 04 70 AB A0 56

NewKey

<- 04 00 07 00 00 00 00 00 05 00 00 00 00 00 00 00

DataBlocks

<- 04 00 07 00 00 00 00 00

<- 05 00 00 00 00 00 00 00

<- B3 86 00 00 00 00 00 00

EncryptedKeyData

<- 10 A2 92 42 17 C0 15 3F

<- CE 42 2E C0 67 52 99 1A

<- 61 80 E2 57 58 8D 3E F1

-> 03 C4 00 10 A2 92 42 17 C0 15 3F CE 42 2E C0 67 52 99 1A 61 80 E2 57 58 8D 3E F1 D0 6F

<- 03 00 C8 34

–î–ª—è 2k3des SessionKey –≤ –æ—Ç–ª–∏—á–∏–∏ –æ—Ç DES —Ñ–æ—Ä–º–∏—Ä—É–µ—Ç—Å—è –∏–Ω–∞—á–µ (—Å–º. –ø–æ—Å—Ç –≤—ã—à–µ —Å –∞–≤—Ç–æ—Ä–∏–∑–∞—Ü–∏–µ–π DES).

–ó–¥–µ—Å—å 1st RNA_A + 1st RND_B + 2st RND_A + 2st RND_B + 1st RNA_A + 1st RND_B

–ß—Ç–æ –ø–æ–¥—Ö–æ–¥–∏—Ç –ø–æ–¥ –∫—Ä–∏—Ç–µ—Ä–∏–∏ –∫–ª—é—á–∞ 2k3des –≥–¥–µ –ø–µ—Ä–≤—ã–µ 8 –±–∞–π—Ç –∏ –ø–æ—Å–ª–µ–¥–Ω–∏–µ 8 –±–∞–π—Ç —è–≤–ª—è—é—Ç—Å—è –∫–æ–ø–∏–µ–π.

–¢–æ-–µ—Å—Ç—å: –¥–≤–∞ —É–Ω–∏–∫–∞–ª—å–Ω—ã—Ö –∫–ª—é—á–∞.

----------

| 01 02 03 04 40 96 BF CF | 05 06 07 08 86 1F 48 8E | 01 02 03 04 40 96 BF CF |

----------

–í–µ—Ä–Ω—É—Ç—å—Å—è –Ω–∞–≤–µ—Ä—Ö

–°—Ç—Ä–∞–Ω–∏—Ü–∞ 4 –∏–∑ 7

[ –°–æ–æ–±—â–µ–Ω–∏–π: 132 ]

, , , , , ,

–ö—Ç–æ —Å–µ–π—á–∞—Å –Ω–∞ —Ñ–æ—Ä—É–º–µ

–°–µ–π—á–∞—Å —ç—Ç–æ—Ç —Ñ–æ—Ä—É–º –ø—Ä–æ—Å–º–∞—Ç—Ä–∏–≤–∞—é—Ç: –Ω–µ—Ç –∑–∞—Ä–µ–≥–∏—Å—Ç—Ä–∏—Ä–æ–≤–∞–Ω–Ω—ã—Ö –ø–æ–ª—å–∑–æ–≤–∞—Ç–µ–ª–µ–π –∏ –≥–æ—Å—Ç–∏: 9

–í—ã –Ω–µ –º–æ–∂–µ—Ç–µ –Ω–∞—á–∏–Ω–∞—Ç—å —Ç–µ–º—ã–Ω–µ –º–æ–∂–µ—Ç–µ –æ—Ç–≤–µ—á–∞—Ç—å –Ω–∞ —Å–æ–æ–±—â–µ–Ω–∏—è–Ω–µ –º–æ–∂–µ—Ç–µ —Ä–µ–¥–∞–∫—Ç–∏—Ä–æ–≤–∞—Ç—å —Å–≤–æ–∏ —Å–æ–æ–±—â–µ–Ω–∏—è–Ω–µ –º–æ–∂–µ—Ç–µ —É–¥–∞–ª—è—Ç—å —Å–≤–æ–∏ —Å–æ–æ–±—â–µ–Ω–∏—è–Ω–µ –º–æ–∂–µ—Ç–µ –¥–æ–±–∞–≤–ª—è—Ç—å –≤–ª–æ–∂–µ–Ω–∏—è